パブリッククラウド上のSaltStackへの深刻なCVEの影響を低減 #AquaSecurity #CVE #CSPM #SaltStack

この記事は1年以上前に投稿されました。情報が古い可能性がありますので、ご注意ください。

本ブログは「Aqua Security」社の技術ブログで2020年5月6日に公開された「 Mitigating High Severity CVEs Affecting SaltStack on Public Clouds 」の日本語翻訳です。

パブリッククラウド上のSaltStackへの深刻なCVEの影響を低減

先週 F-Secure の研究者により SaltStack プラットフォームに存在する2つの深刻な CVE が公開されました。これらの脆弱性は、攻撃者が Salt リーダーノード上に対し、リモートからコマンドを実行できるようにするRemote Code Execution(RCE)を可能にします。その結果ホストが完全に侵害され、クラウド環境内の機密情報漏洩の可能性があります。これに対応するため、Aqua CSPM ではAWS・Azure・GCP 環境にこれらの新たな脆弱性がないかどうかをチェックするプラグインをリリースしました。

これらの脆弱性は「National Vulnerability Database」にて詳細な情報を確認できます。どちらの脆弱性も深刻度が高いと評価されています。

- CVE-2020-11651 - salt-master プロセスの ClearFuncs クラスは、メソッド呼び出しを適切に検証しません。これによりリモートユーザが認証せずにいくつかのメソッドにアクセスできます。これらのメソッドは、salt masterからユーザトークンを取得したり、salt minionに対して任意のコマンドを実行したりするのに使われます。

- CVE-2020-11652 - salt-master プロセスの ClearFuncs クラスは、パスを不適切にサニタイズするいくつかのメソッドへのアクセスを許しています。これらのメソッドは認証されたユーザに任意のディレクトリへのアクセスを許します。

Salt はこれらの脆弱性にパッチを当てるアップデートを公開しています。しかしここ数日、パッチが適用されていないために侵害された SaltStack インスタンスの報告が着実に増加しています。

これらCVEを狙った攻撃を防ぐ

ただちにアップデートを適用することをお勧めしますが、クラウド管理者はこの機会にご利用の Salt 環境が公開されていないことを確認してください。これは、この攻撃ベクトルの重要な要素となっています。これらの特定のサービスの構成をクラウド全体で自動的にスキャンすることこそが、まさに Aqua CSPM の役割です。

Aqua CSPM による脅威の低減

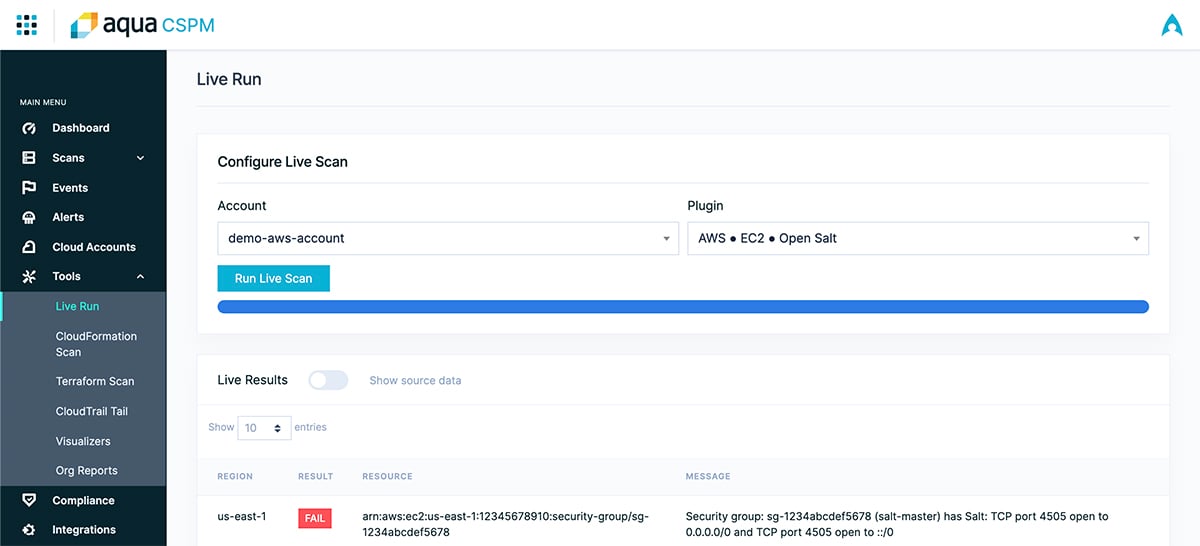

これらの問題に対処するため、Aqua CSPM 用の3つの新しいプラグインをリリースしました。これらはご利用のお客様の環境では既に有効化されています。これらのプラグインは、インスタンスのセキュリティグループルールを介して、ポート4505と4506がパブリックインターネット(0.0.0.0/0)に公開されていることを検出します。これらのノードのセキュリティグループを更新し、Salt minionと管理エンドポイントに属する既知の IP アドレスからのトラフィックのみを許可するようにする必要があります。

- AWS EC2 Open Salt

- Azure Network Security Groups Open Salt

- Google VPC Network Open Salt

ある Aqua CSPM のお客様は、すでにこの機能を使用して環境をスキャンし、20個以上の脆弱性があるインスタンスを発見しています。これらのプラグインは、オープンソースの CSPM 監査ツールである CloudSploit でも利用可能です。

クラウドベースのリスクを検知し迅速に是正することの重要性は明白ですが、今回の最新の問題は、今でもしっかりとした注意喚起として機能しています。パブリッククラウド IaaS のセキュリティを確保し、クラウド全体の構成上の問題を検出することはこれまで以上に重要です。しかし、それに加えて、実用的な方向性を示して、問題が発生したときにユーザが迅速に修正して再評価できるようにすることも大変重要です。これらは複数のクラウドサービスにまたがる Aqua CSPM の拡張性の高いプラグインベースのアーキテクチャによって十分に提供されます。