ポータルから個別のサーバに適用するHardware Firewallを管理する #softlayer

この記事は1年以上前に投稿されました。情報が古い可能性がありますので、ご注意ください。

以前の記事では、softlayer-api-ruby-clientを用いてRubyスクリプトで個別のサーバに適用するHardware Firewall (Single Device Firewall)の注文と管理を行いました。

本記事では、ポータルからHardware Firewall (Single Device Firewall)の注文と管理を行ってみます。

Hardware Firewall (Single Device Firewall)の注文

Hardware Firewall (Single Device Firewall)はそれ単体では注文できません。まず適用する対象のサーバが存在している必要があります。サーバの注文についてはここでは省略します。

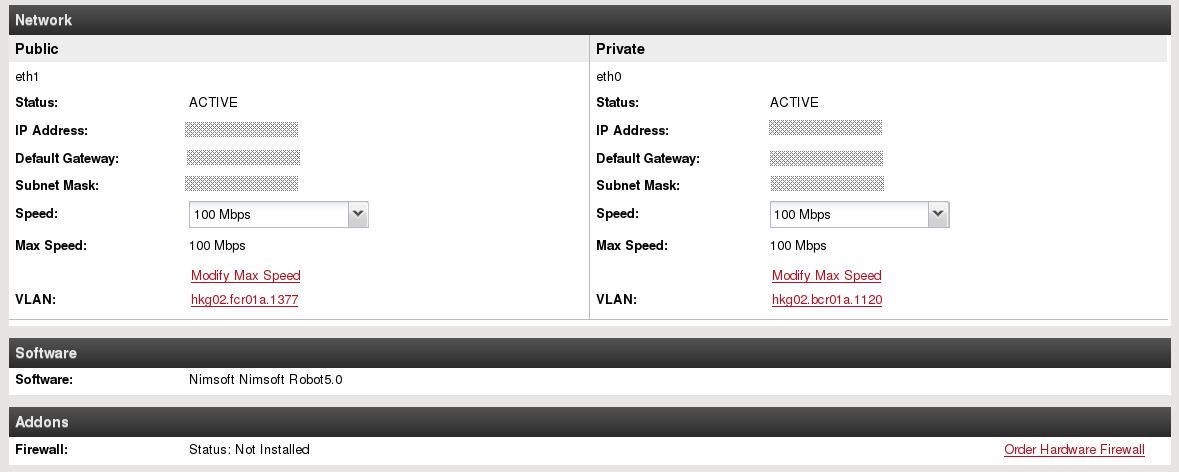

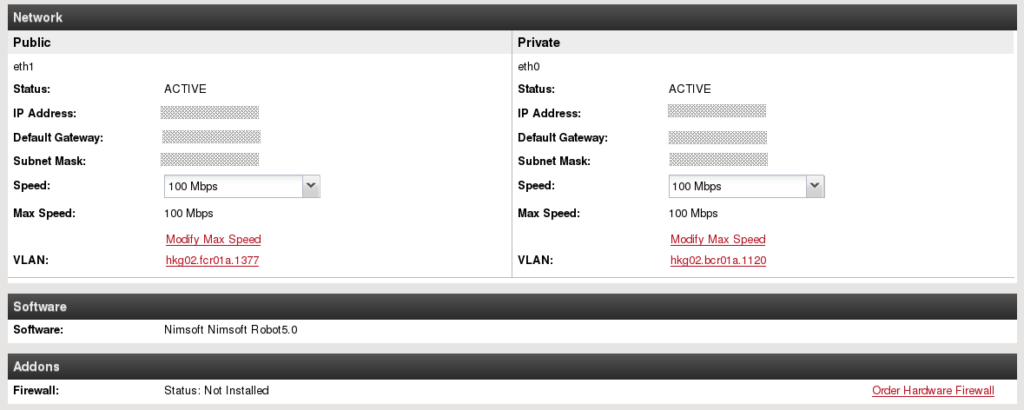

対象のサーバが既に存在しているとして、ポータルのナビバーの「Devices」から「Device List」を開き、適用するサーバを選択してください。「Device Details」画面下部の「Addons」欄の「Firewall」を確認してください。

Hardware Firewallを適用していないため「Status: Not Installed」と表示されているはずです。このサーバに対して新しくHardware Firewallを注文するには、その右にある「Order Hardware Firewall」を押下します。

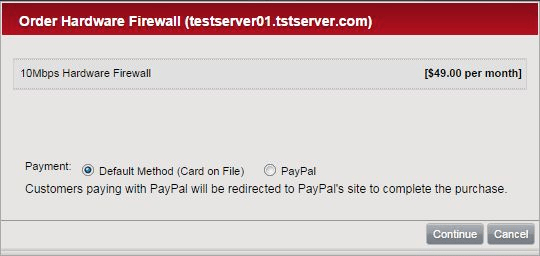

注文できるHardware Firewallのダイアログが表示されます。速度は適用するサーバのパブリックネットワークに依存します。費用を確認の上、注文を確定してください。

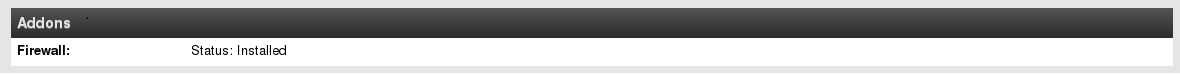

注文が確定し、Hardware Firewallがサーバに適用されると、「Device Details」画面下部の「Addons」欄の「Firewall」が「Status: Installed」となります。

Hardware Firewall (Single Device Firewall)の管理

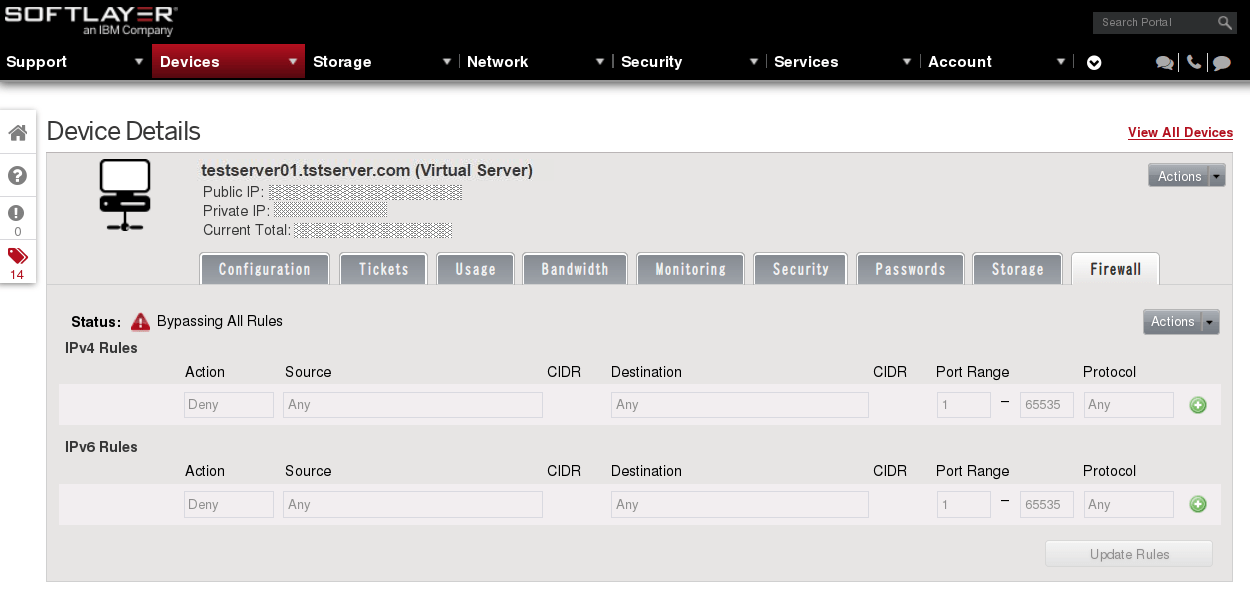

ポータルからHardware Firewallを管理するには、適用したサーバの「Device Details」画面上部の「Firewall」タブで行います。

ルールの追加

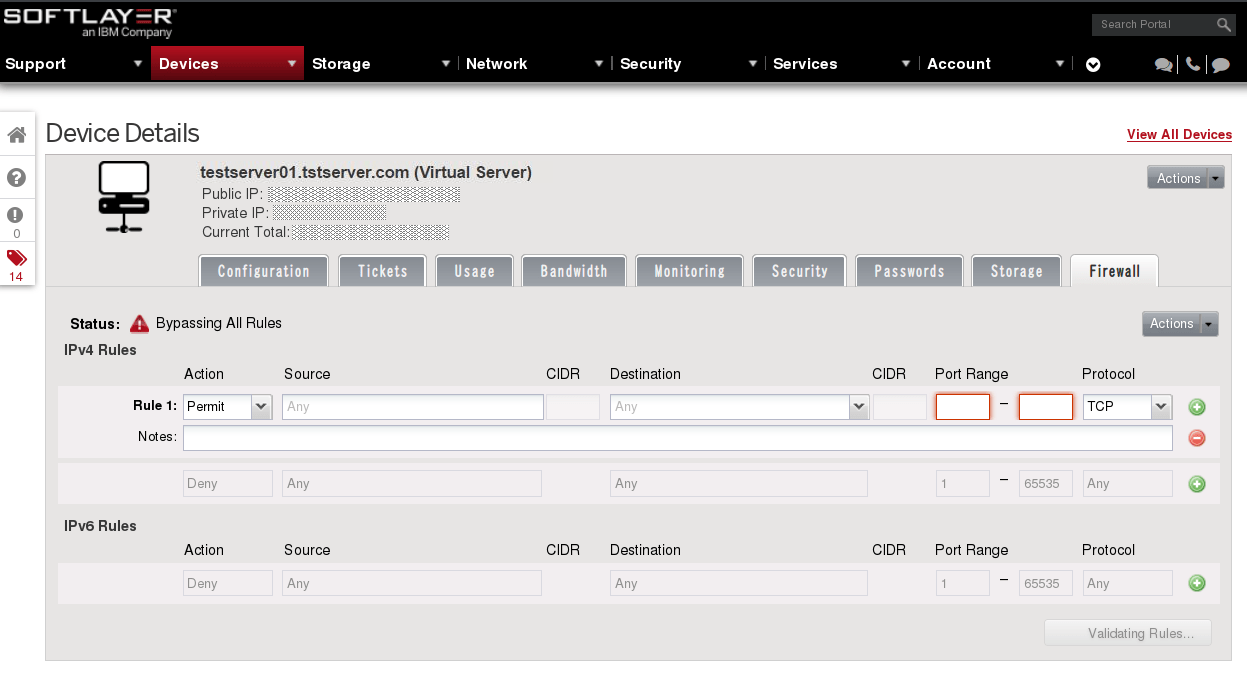

初期状態では、すべての通信を拒否するルールである「Deny, Any, Any, 1-65535, Any」があらかじめ設定されています。ただし、左上の「Status」が「Bypassing All Rules」となっており、ルールの適用は行われていません。よって、すべての通信が許可された状態となっています。

例として、このHardware Firewallを適用したサーバでは「sshd」と「httpd」が動作しているとします。現時点ではどちらのサービスにも自由に接続が可能です。そこにIPv4で「sshd」への接続のみを許可するようにルールを設定します。

「IPv4 Rules」一覧右の ![]() を押下すると、新しいルールの追加フォームが表示されます。

を押下すると、新しいルールの追加フォームが表示されます。

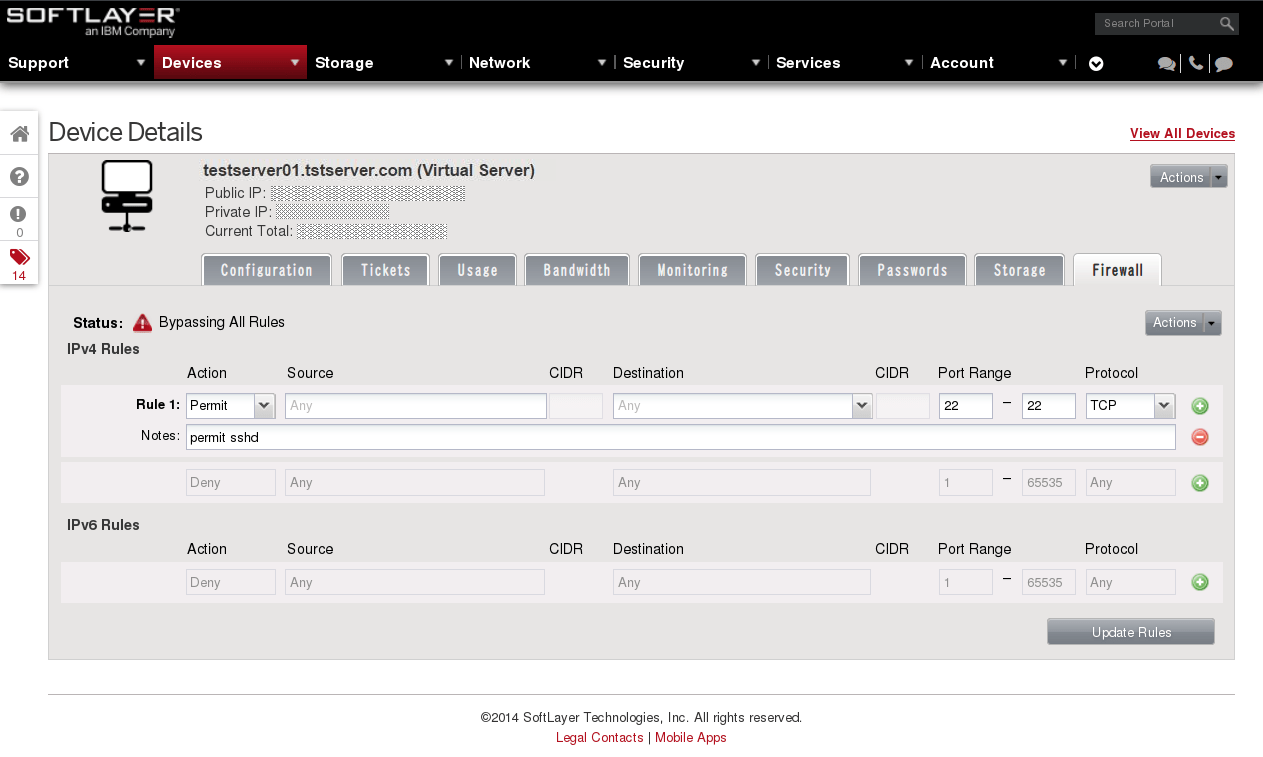

「sshd」への接続を許可するため、「Action」を「Permit」、「Port Range」を「22」-「22」、「Protocol」を「TCP」とします。「Source」と「Destination」は空欄とし、送信元と送信先は無制限とします。「Notes」には任意の説明文を入力します。

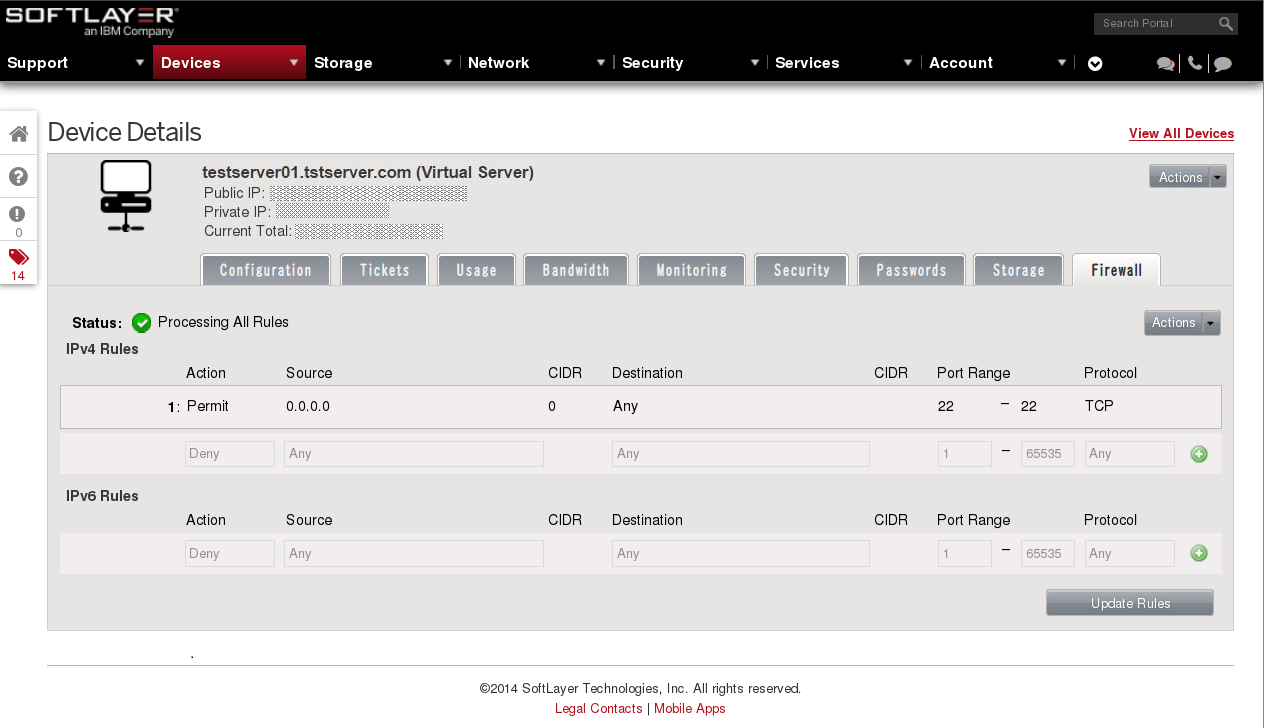

自動的にルールの検証が行われ、正当であれば右下の「Update Rules」が押下できるようになります。「Update Rules」を押下し、ルールを追加してください。ルールが適用されると左上の「Status」が「Processing All Rules」となります。しばらく時間がかかる場合があるので、適宜ブラウザをリロードして確認してください。

サーバに対して「sshd」への接続はルールで許可しているので可能ですが、「httpd」への接続はルールで許可していないので不可能となっています。ブラウザ等で確認してみてください。

ルールの一時停止と再開

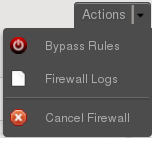

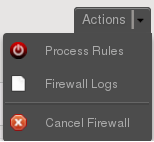

適用済のHardware Firewallのルールを一時停止し、すべての通信を許可するバイパスモードを有効化するには、右上の「Actions」プルダウンメニューの「Bypass Rules」を押下します。

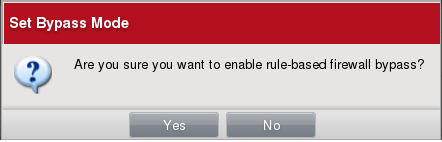

バイパスモードを有効化してよいか確認のダイアログが表示されるので、有効化するなら「Yes」を押下してください。

バイパスモードを有効化すると、左上の「Status」が「Bypassing All Rules」となります。しばらく時間がかかる場合があるので、適宜ブラウザをリロードして確認してください。

ルールを一時的に適用しないようにしたため、「sshd」だけでなく「httpd」への接続も可能となっています。ブラウザ等で確認してみてください。

一時停止していたルールを再開するには、右上の「Actions」プルダウンメニューの「Process Rules」を押下します。

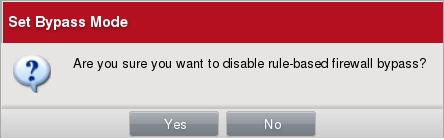

バイパスモードを無効化してよいか確認のダイアログが表示されるので、無効化するなら「Yes」を押下してください。

バイパスモードを無効化すると、左上の「Status」が「Processing All Rules」となります。しばらく時間がかかる場合があるので、適宜ブラウザをリロードして確認してください。

ルールの適用を再開したため、「httpd」への接続が不可能となっています。ブラウザ等で確認してみてください。

ログの取得

Hardware Firewallはルールによって拒否した通信をログに記録します。ログを取得するには、右上の「Actions」プルダウンメニューの「Firewall Logs」を押下します。

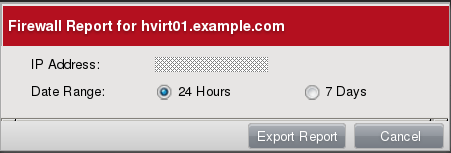

閲覧する対照のサーバのIPアドレスと取得する期間を選択するダイアログが表示されます。

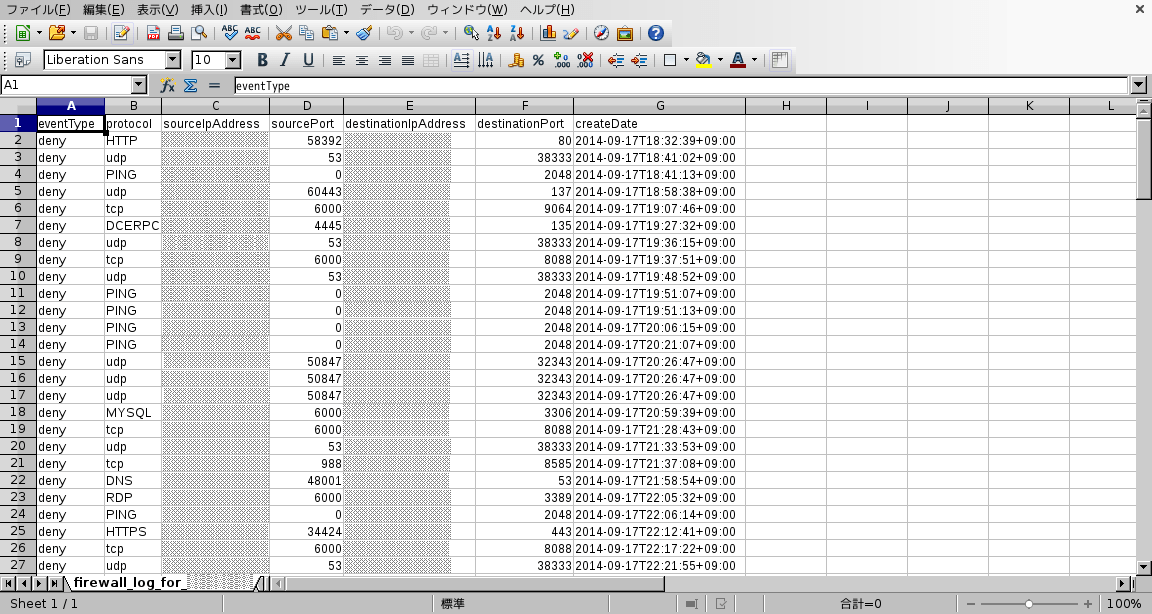

ここでは24時間分を取得するため「24 Hours」を選択し、「Export Report」を押下します。ログはCSV形式のファイルとしてダウンロードできます。ログファイルは表計算ソフトウェアなどで閲覧や処理が行えます。

通信の処理結果(eventType)、プロトコル(protocol)、送信元IPアドレス(sourceIpAddress)、送信元ポート(sourcePort)、送信先IPアドレス(destinationIpAddress)、送信先ポート(destinationPort)、日時(createDate)となっています。

まとめ

SoftLayerで個別のサーバに適用するHardware Firewallをポータルから管理する方法を説明しました。

ファイアウォールのルール設定はポータル上から簡単に行えます。通信を拒否したログはCSV形式のファイルとしてダウンロードできるため、閲覧や処理を容易に行えます。