Mirantis Secure Registry (MSR)でソフトウエアに内在する脆弱性を検出する #MSR #Mirantis

この記事は1年以上前に投稿されました。情報が古い可能性がありますので、ご注意ください。

先日OpenSSLに関する新たな脆弱性の問題が公表され、大きな話題となったことは皆さんの記憶に新しいところだと思います。

問題のCVE (CVE-2022-3602、CVE-2022-3786) は、OpenSSL 3.0.7より前の3.0系を組み込んでいるすべてのシステムに影響を与える可能性があり、その影響範囲は非常に広いものとなることが予想されます。※ソフトウェアがOpenSSL 1.x系を利用している場合、2つの脆弱性の影響は受けません。

参考:

OpenSSLの脆弱性(CVE-2022-3602、CVE-2022-3786)に関する注意喚起

セキュリティアドバイザリ:OpenSSL の新たな脆弱性 #aqua #セキュリティ #openssl

しかし、実際のビジネスシーンでは、これらの脆弱性に対応するには一定のハードルが存在することは明らかです。なぜならば、利用しているシステムにどのようなソフトウェアパッケージが含まれているのか、そのソフトウェアはどんなコンポーネントから構成されているのかなどのすべてを担当者が事前に把握しておくことは困難であるからです。担当者は新たな脆弱性が報告されるたびにコンポーネントをチェックし直し、ベンダーへ影響の有無を確認するよう依頼する場合が多いかも知れません。

Mirantis Secure Registry (MSR) とは

ここで、皆様へMiraintis製品の一つであるMirantis Secure Registry (MSR) をご紹介したいと思います。

MSRはコンテナイメージを保管・共有・管理できるプライベートレジストリです。以前はDocker Trusted Registry (DTR) とも呼ばれていました。また、プライベートレジストリ機能に加え、レジストリ内に有するイメージの脆弱性スキャンを実施することができます。脆弱性スキャンは、ユーザーの手動操作もしくはイメージがレジストリにpushされるたびに自動的に行われるよう設定することも可能です。

Mirantis Secure Registry(MSR)とは

MSRを試してみる

レジストリ内のイメージをスキャンする

今回は既存のMKEクラスタ上に構築されたMSRへCVE-2022-3602やCVE-2022-3786を含んだコンテナイメージを故意にpushし、イメージスキャンを実施してみましょう。

実行環境:

MKE 3.5.5

MSR 2.9.9

CVE Database version: 1915

イメージは11月17日にDockerHub上でlatestであったものを手元の環境にpullしています。

今回はMSRへmavenをpushし手動でスキャンしてみましょう。タグはpush後に分かりやすいよう"vulnerable"へと変更しています。

まず、Repositoriesメニューを選択し、対象のリポジトリの画面を表示します。

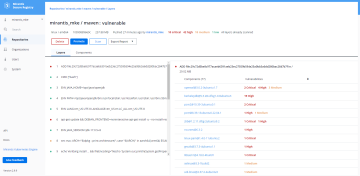

次にTagsタブを表示しアップロードされているイメージの詳細を確認します。

このイメージ(maven)はMSRへプッシュされたばかりであり、一度も脆弱性スキャンが実施されていません。そのため"Start a scan"をクリックし、スキャンを開始します。クリック後、Vulnerabilities欄がpendingへと変わり、順次スキャンが開始されます。スキャンの進捗は System > Job logsでも確認することが出来ます。

スキャンが完了しました。スキャンイメージが何らかの脆弱性を含む場合、Vulnerabilities欄はこのような表示となります。

"View details"をクリックし詳細を確認してみます。latestのmavenに含まれる複数のコンポーネントから脆弱性が検出されました。

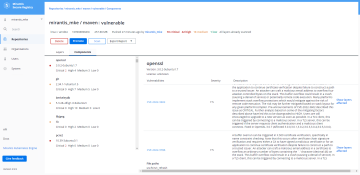

ここではOpenSSLの詳細について確認してみましょう。

3.0.2のOpenSSLが使用されているようです。左下のカラムをスクロールさせるとCVE-2022-3602やCVE-2022-3786が検出されていることが確認できました。

本記事でご紹介した通り、MSRをご利用いただければ対象のイメージがどのような脆弱性を持つのかを管理することが容易になります。脆弱性ごとの重要度も併せて把握できるので、ソフトウェアのメンテナンスを計画する上での情報収集を省力化することにも繋がるでしょう。

MSRに関するお問い合わせはこちらからどうぞ。