クラウドプロバイダーのタグとラベルによるクラウドVMコンプライアンスの自動化 #aqua #セキュリティ #クラウド

この記事は1年以上前に投稿されました。情報が古い可能性がありますので、ご注意ください。

本ブログは「Aqua Security」社の技術ブログで2021年11月4日に公開された「 Automate Cloud VM Compliance with Cloud Provider Tags and Labels 」の日本語翻訳です。

クラウドプロバイダーのタグとラベルによるクラウドVMコンプライアンスの自動化

コンプライアンスやセキュリティのベストプラクティスのポリシーを実行時に確保・監視することは、クラウドネイティブテクノロジーを幅広く採用することや、クラウドネイティブアプリケーションを大規模に本番環境へ移行することの、両方に対する障壁となることがよくあります。クラウドプロバイダーの属性(タグ、ラベル、リソースグループ)は、どのリソースがコンプライアンスの対象となるかを判断するのに便利です。しかし、責任共有モデルの下では、ダイナミックな環境で一貫したコンプライアンスを実現するために、対象となるリソースを決定し、ポリシーを適用する責任はお客様にあります。

Aqua コンソールを使用することで、ユーザー定義のタグ、ラベル、またはその他のクラウドプロバイダーの属性に基づいて、各コンプライアンス義務の対象となるクラウド VM リソースを簡単に定義できます。管理者は、これらの属性に基づいて、リソースに適用するネットワークセグメンテーション、脆弱性およびマルウェアスキャン、ランタイム保護、拡張ロールベースアクセスコントロール(RBAC)ポリシーを大規模に自動化でき、また統合監査を維持できます。

クラウドプロバイダーの属性を自動的に収集することで、コンテナやサーバーレス function などの既存のサポートに加えて、クラウド VM 全体のコンプライアンスを統合機能を拡張できます。

- アイデンティティベースのファイアウォールにより、特定のラベルやタグを持つクラウド VM のアウトバウンドやインバウンドの接続を防止し、PCI データ処理などのスコープ内のネットワークと、より動的な環境におけるその他のネットワークとの分離を一貫して自動化します。

- コンプライアンスの対象となるかどうかに基づいて、マルウェアのスキャンが必要なワークロードを定義します。そして、コンプライアンス違反時のリスクに基づいて検出結果に優先順位を付け、監査、ブロック、隔離などの修復アクションを自動化します。

- PCI および HIPAA コンプライアンスのために、コンテナやクラウド VM に対する変更をリアルタイムで監視・監査し、変更内容を完全な監査証跡として残すことができます。

- クラウドプロバイダーの属性をアプリケーションスコープに統合し、管理者がアクセスできるネットワークやリソースをロールごとに制限することで、PCI、SOX、HIPAA のに準拠が可能です。

- 共通のコンプライアンスタグやラベルに基づいて、別々のノードやネットワークセグメントにデプロイされたクラウドネイティブアセットを自動的にグループ化して管理し、特定のコンプライアンス命令に基づいてクラウドプロバイダー間で統合された監査やフォレンジックを行うことが可能です。

クラウドプロバイダーの属性とは

AWS、Microsoft Azure、Google Cloud Platform では、クラウドプロバイダーの属性を生成・付与するモデルが異なります。また、プロビジョニング前に各リソースが自動的にリソース階層を継承するか、どのユーザがタグやラベルを割り当てられるか、属性の割り当てを必須とするか、についてもそれぞれ異なります。

タグは、キーとバリューで構成されるユーザ定義のメタデータのペアで、リソースの作成時に追加されます。タグやラベルの目的は、リソースの管理・運用を簡素化し、中央で定義されたポリシーの一貫した適用を可能にすることです。管理上の観点からは、各コンプライアンス指令の対象となるリソースを棚卸ししてフィルタリングするためのツールとしても機能します。

最も基本的なレベルでは、コンプライアンス属性は、PCI-DSS、GLBA、およびデータプライバシー規制などの義務に対して、スコープ内のリソースにラベルを割り当てるために使用されます。同様に、タグは、NIST サイバーセキュリティや CIS ベンチマークなどのフレームワークに対して、どのリソースを評価すべきかを決定するためにも使用されます。

Aquaはどのようにしてクラウドプロバイダーの属性を統合するのか

Aqua は、クラウド VM のクラウドプロバイダー属性のすべてのクラス(クラウドプロバイダーのリソースグループ、ユーザ定義のタグやラベル、イメージ ID、イメージのロケーション、論理名など)を自動的に収集する機能をサポートしています。また、クラウドサービスプロバイダー環境での使用方法を再現し、実行時のポリシー施行の自動化、リソース全体のコンプライアンスマンデートによる監査の統合、リソース属性に基づくプロビジョニングやアカウント作成などの管理操作やプロセスを管理します。

私たちのモデルでは、クラウドプロバイダーの属性を2つのクラスに分けています。

- サブスクリプション、リージョン、リソースグループ、仮想ネットワーク名などの階層ベースのメタデータ。概念やモデルはプロバイダーによって異なりますが、属性はすべて Aqua コンソールに表示されます。

- VM に関連付けられたラベルやタグなどのユーザ定義のメタデータ。

Aqua では、クラウドプロバイダーの属性が複数のポイントで管理のために公開されます。

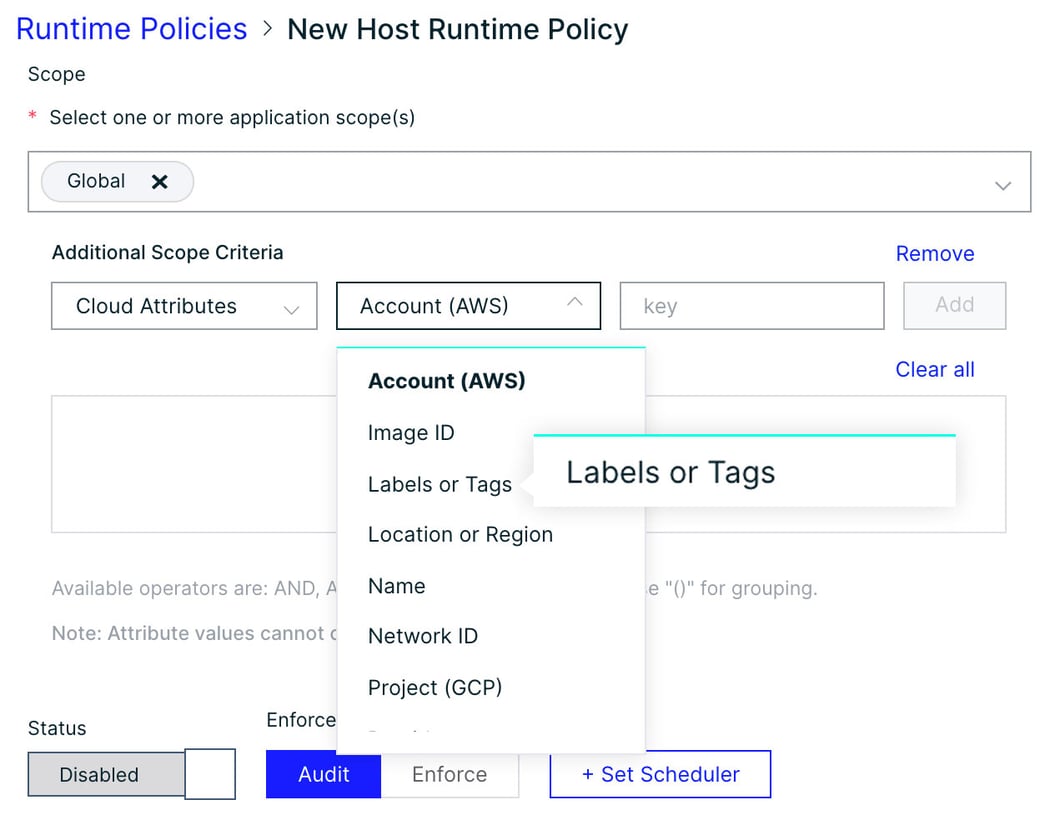

ポリシー

管理者は、タグやリソースグループを使用して対象となるリソースを判断し、クラウドプロバイダーの属性を特定のランタイムポリシーに関連付けることができます。例えば、PCI や HIPAA で要求されるクラウド VM のファイル整合性監視などが挙げられます。

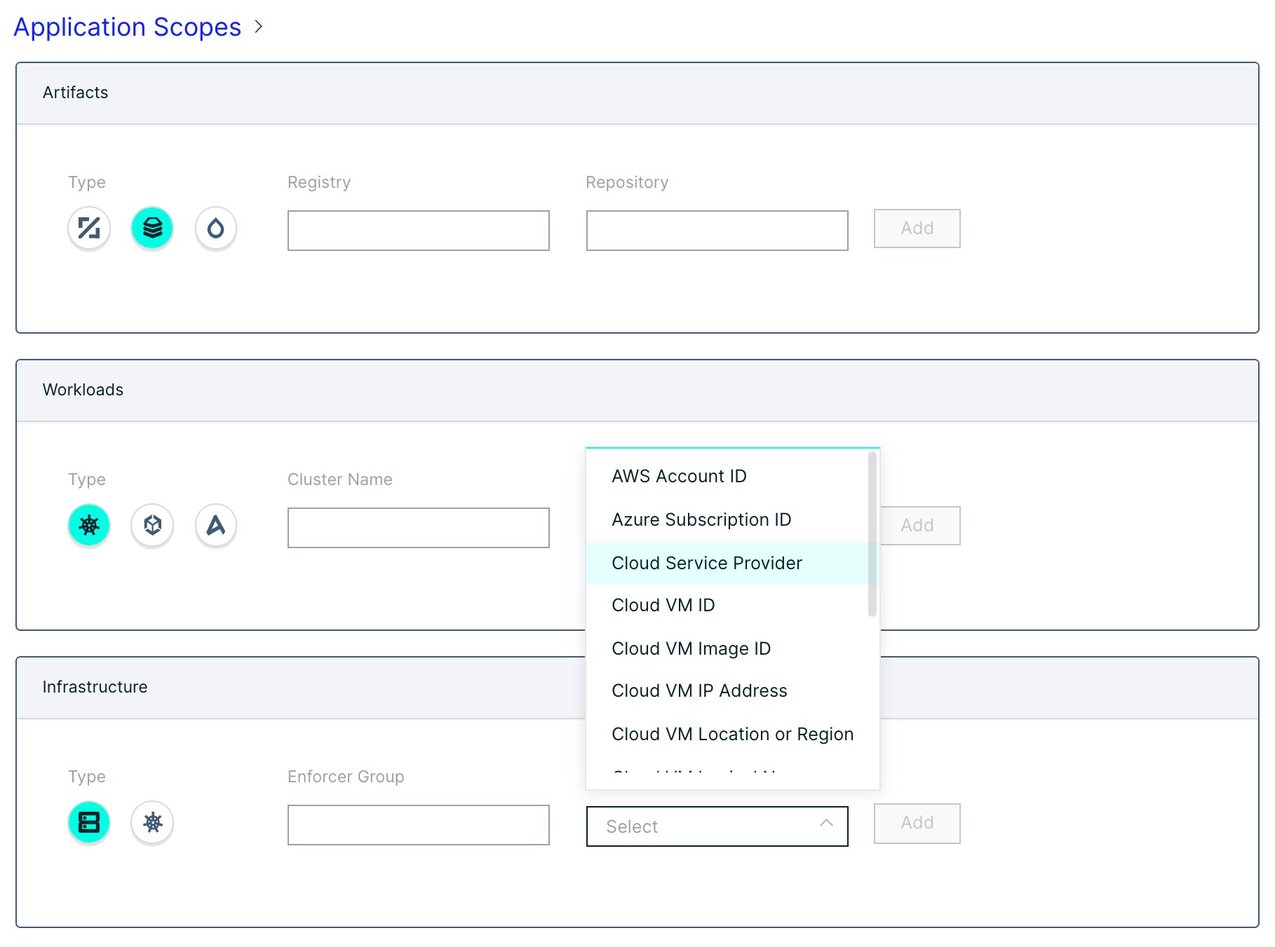

アプリケーションスコープ

Aqua は、インフラストラクチャのスコープを拡張し、クラウドプロバイダーの属性を含めることで、タグや階層属性などのクラウドプロバイダーの属性に基づいて、管理者がどの VM をアプリケーションの一部とするかを定義できます。このマッピングにより、管理者は、ユーザが編集または読み取りを許可される特定のリソースを決定するポリシーにアプリケーションスコープを組み込むことで、PCI、SOX、GLBA などのコンプライアンス上の義務に対する RBAC を拡張できます。

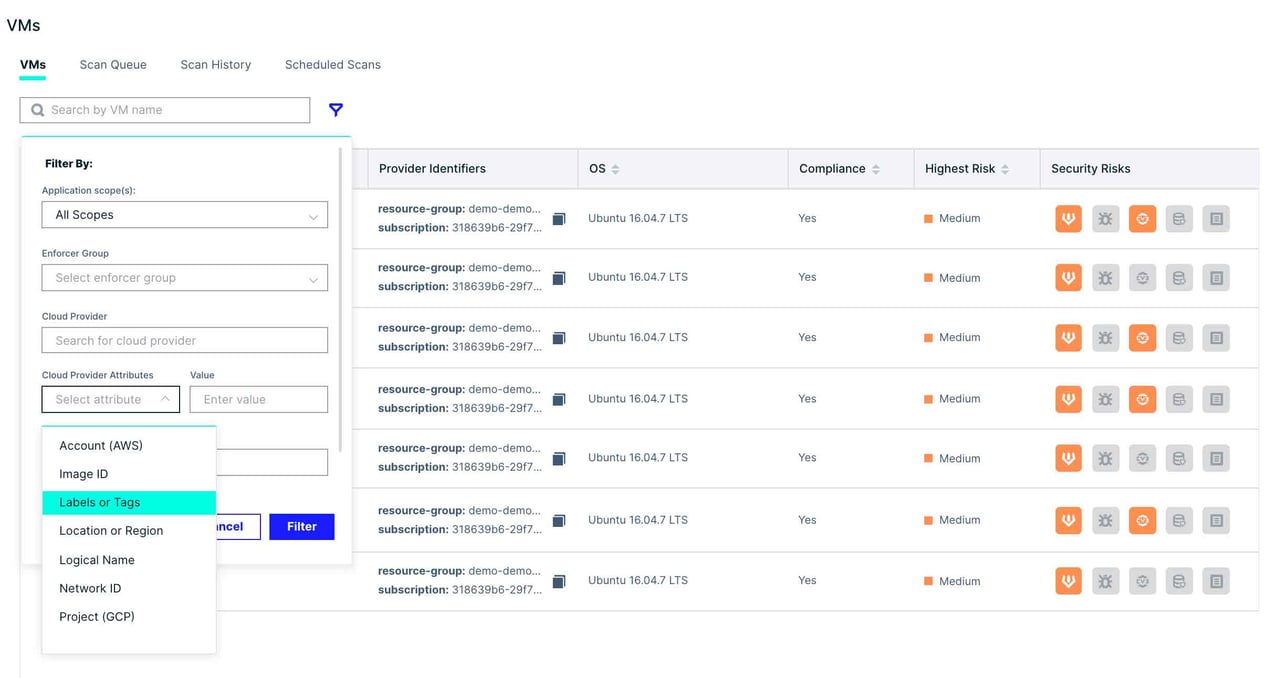

クラウドVMの表示

Aqua は、管理者がクラウドサービスプロバイダーでタグやリソースグループを使用して、Aqua コンソールで VM ワークロードを管理、セグメント化、フィルタリング、グループ化する方法を提供しています。

Aquaはコンプライアンスの自動化にどのように役立つのか

Aquaの顧客は、クラウドプロバイダー属性管理への投資をシームレスに拡張し、大規模なクラウドネイティブ環境におけるコンプライアンスへの統一的なアプローチを実現できます。例えば、どのクラウド VM がマルウェアの実行時に評価されるべきかを最初から定義し、関連するラベルやタグに基づいて、どのクラウド VM が対象となるかに基づいて、修復の優先順位を決めることができます。

また、Aqua は統合されたモニタリング、ロギング、監査をサポートすることで、クラウド VM、コンテナ、サーバーレス function のセキュリティと管理のために別々のツールを展開する際のオーバーヘッドを最小限に抑えることができます。クラウドプロバイダーの属性をランタイムやネットワークポリシー、アクセスコントロールに容易に統合できるようにすることで、Aqua は統合的アプローチのメリットをさらに強化できます。

ネットワークセグメンテーション

- PCI-DSS、HIPAA、GLBA、SOX、またはデータプライバシーのタグやラベルに基づいて、クラウド VM のマイクロセグメンテーションとアイデンティティベースのファイアウォールを自動的に実行します。

脆弱性及びマルウェアスキャン

- 対象となるクラウド VM を集中的に定義し、設定に基づいてマルウェアスキャンを自動的に適用し、コンプライアンスのタグに基づいて検出結果と修復アクションの優先順位を決定します。

ランタイム保護

- クラウド VM のファイル整合性監視ポリシーにより、PCI-DSS、SOX、FISMA、HIPAA のコンプライアンス上の潜在的な問題を特定し、優先順位をつけることが可能です。

- リアルタイムの脆弱性やマルウェアスキャン結果に基づいて、クラウド VM をブロック、監査、隔離することで、PCI や SOX に準拠していないワークロードを実行するリスクを低減できます。

拡張 RBAC ポリシー

- IAM ポリシーに基づくクラウドプロバイダーのインフラへのアクセス制御を強化するために、詳細なアプリケーションスコープを通じて RBAC ポリシーを拡張することで、コンプライアンス違反のアクセスのリスクを最小限に抑えます。

監査とロギング

- VM ワークロードを単一の UI でセグメント化、フィルタリング、グループ化することで、マルチクラウドの VM セキュリティとガバナンスを標準化します。

- 監査やフォレンジックのためのロギングを統合します。