Aquaを使うならこんなふうに 第6回 AquaのDTAについて #aqua #container #security #コンテナ #セキュリティ

この記事は1年以上前に投稿されました。情報が古い可能性がありますので、ご注意ください。

AquaのDTAについて

前回は、AquaのImage Assurance Policy について説明しました。今回は、コンテナイメージスキャンにおけるAquaの独自機能、DTA(Dynamic Threat Analysis)について説明します。

DTAとは

DTA(Dynamic Threat Analysis)は、Aquaのイメージスキャンのアドオン機能です。

通常のイメージスキャンは、イメージ内に含まれるパッケージの脆弱性やマルウェアを検知します。しかし、それではコンテナ実行時にのみ不正な動作を開始するタイプのマルウェアなどには対応できません。DTAは、Aquaが提供するサンドボックス環境内で対象イメージを動作させ、その行動を監視します。悪意ある振る舞い、ネットワーク通信などの行動パターン、サイバー攻撃の痕跡を示す情報である IoC(Indicators of Compromise)を監視することで、イメージに脅威が含まれていないことを確認します。

例えば、以下の脅威を検知できます。

- コンテナエスケープ(コンテナからコンテナホストを操作する)

- マルウェア

- クリプトマイナー(暗号通貨の採掘)

- コードインジェクションによるバックドア

- その他

DTAを使用する理由は、通常のイメージスキャンに加え、以下を検知できるためです。

- 実行中のコンテナに、動的にダウンロードされたマルウェアの発見

- APT(Advanced Persistent Threats)やマルチステージ攻撃への対応

- 既知のシグネチャを持たないマルウェアやゼロデイ攻撃の検出

DTAはイメージスキャンを置き換えるのではなく、検知可能な脅威を増やし補完するものです。

サンドボックスへのアップロード

DTAでイメージスキャンする場合には、対象イメージをAqua社が提供するサンドボックスへアップロードします。Aqua社はこのイメージに含まれるデータと秘密については破棄します。このサンドボックス環境は、他の顧客やユーザに使用されません。また、スキャン終了後、アップロードしたイメージはAqua社のサーバから削除されます。

DTAの操作

DTAを使用するには、DTA用のライセンス登録が必要です。これはDTAがイメージスキャンのアドオン機能であるためです。

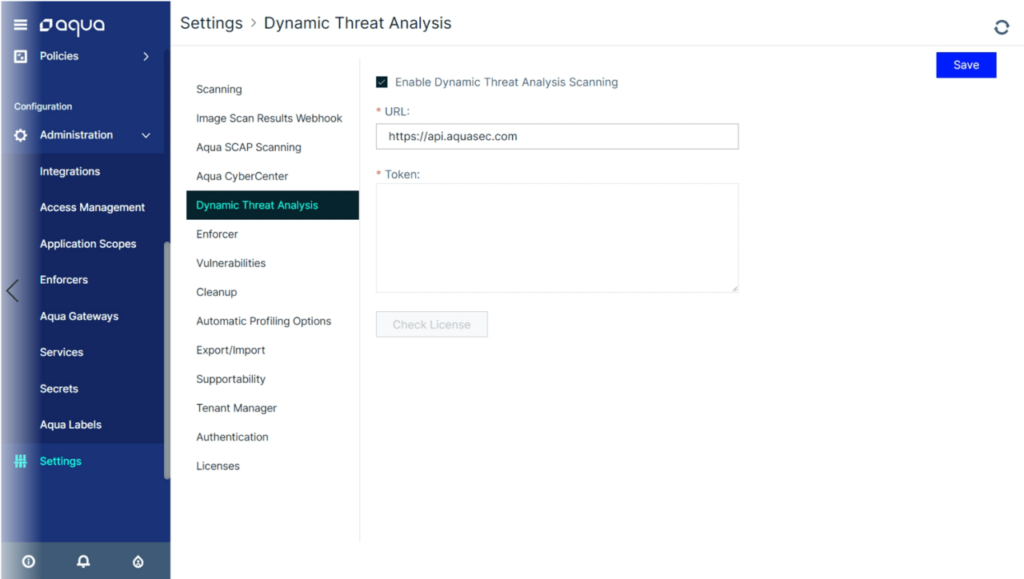

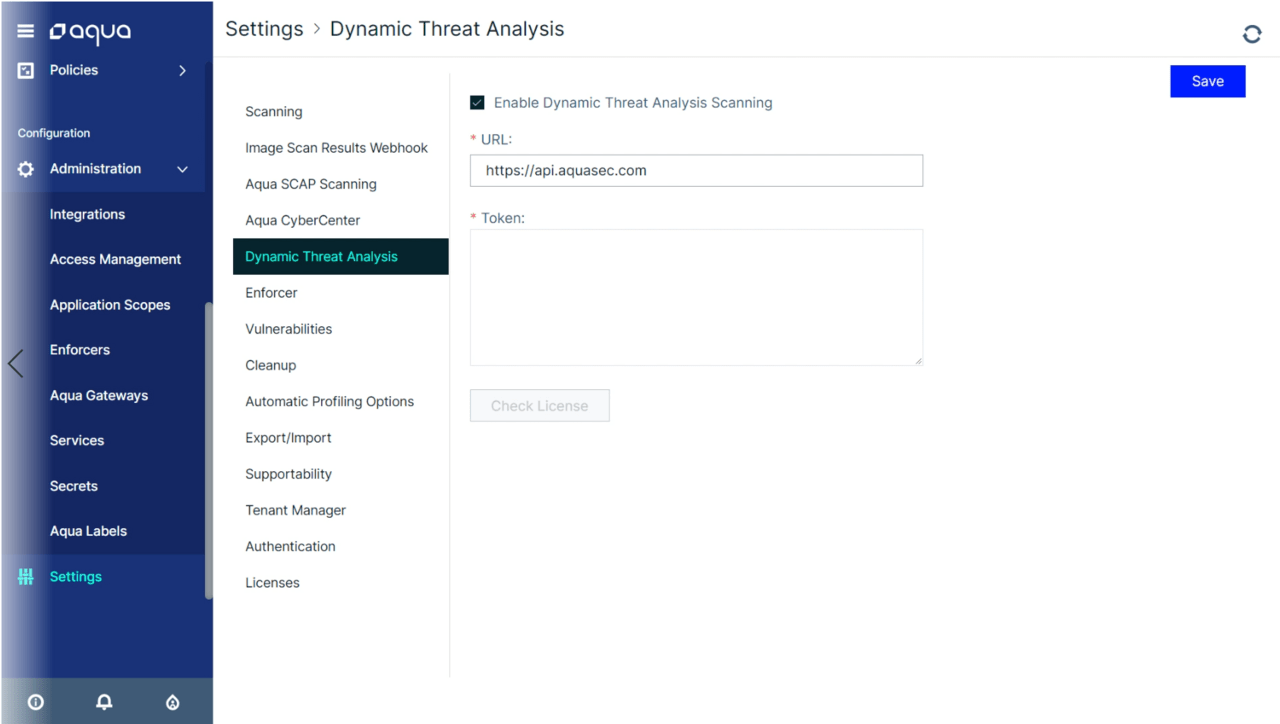

ライセンスの登録

Aqua社から取得したライセンスを登録するには、Setting>Dynamic Threat Analysisを選択します。ここで、「Enable Dynamic Threat Analysis Scanning」のチェックを入れ、「Tokens」欄にライセンスをペーストします。「Check License」を押して ライセンスを確認し、「Save」でこの設定を保存します。

DTAスキャン対象の確認

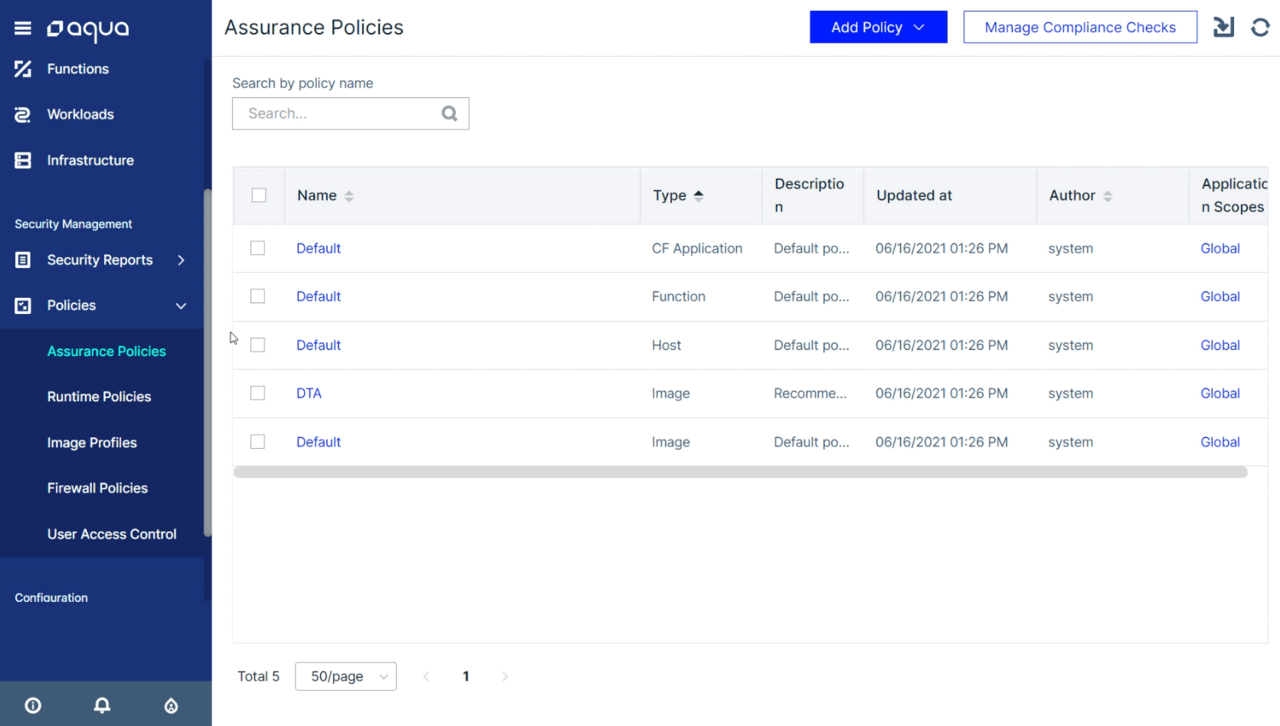

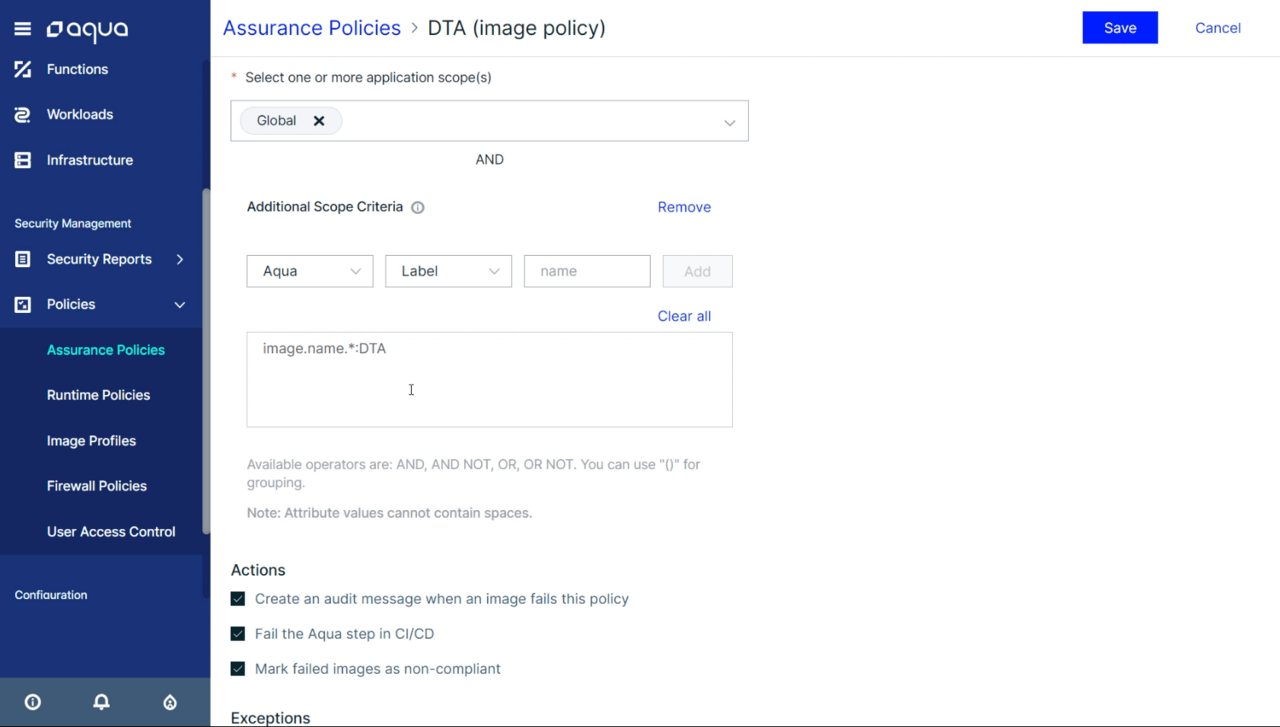

DTAスキャン対象は、Policies>Assurance Policies を選択し、DTAを選択します。

Image Policy である 「DTA」は、デフォルトで用意されているDTA用のポリシーで、DTAスキャン対象を定義しています。デフォルトでは、*:DTAというイメージをスキャンします。

DTAスキャンの実施

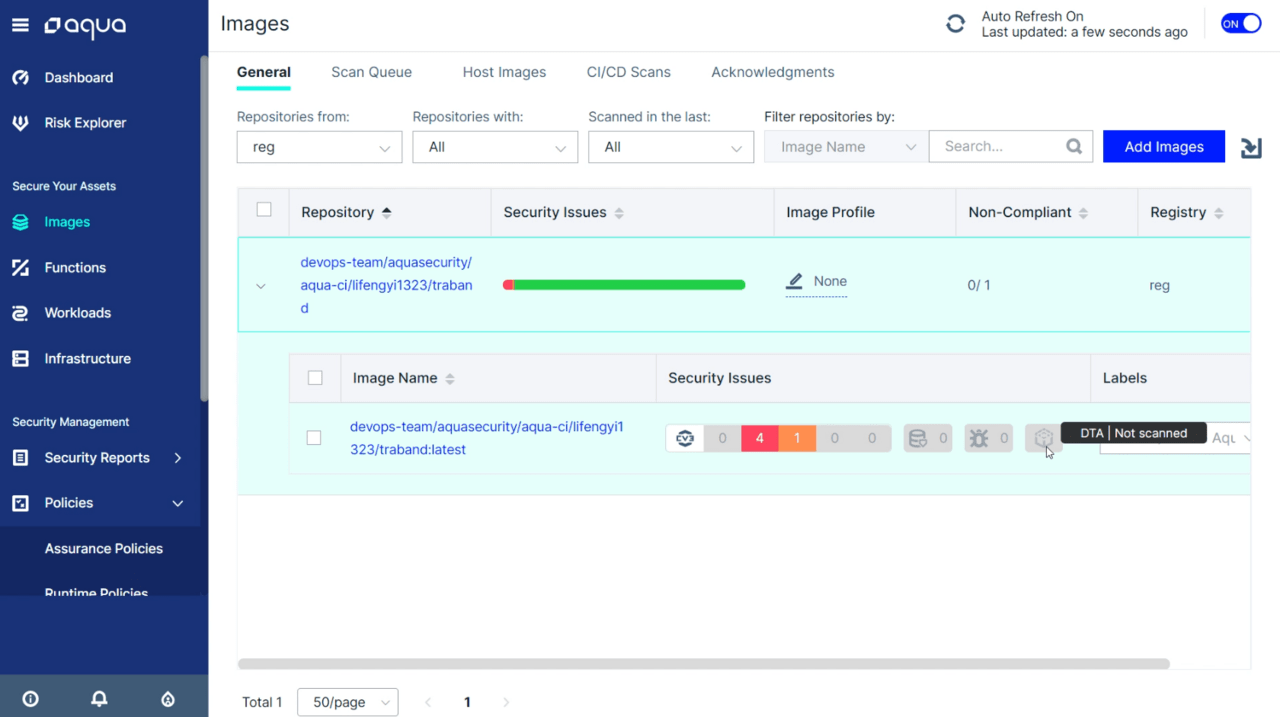

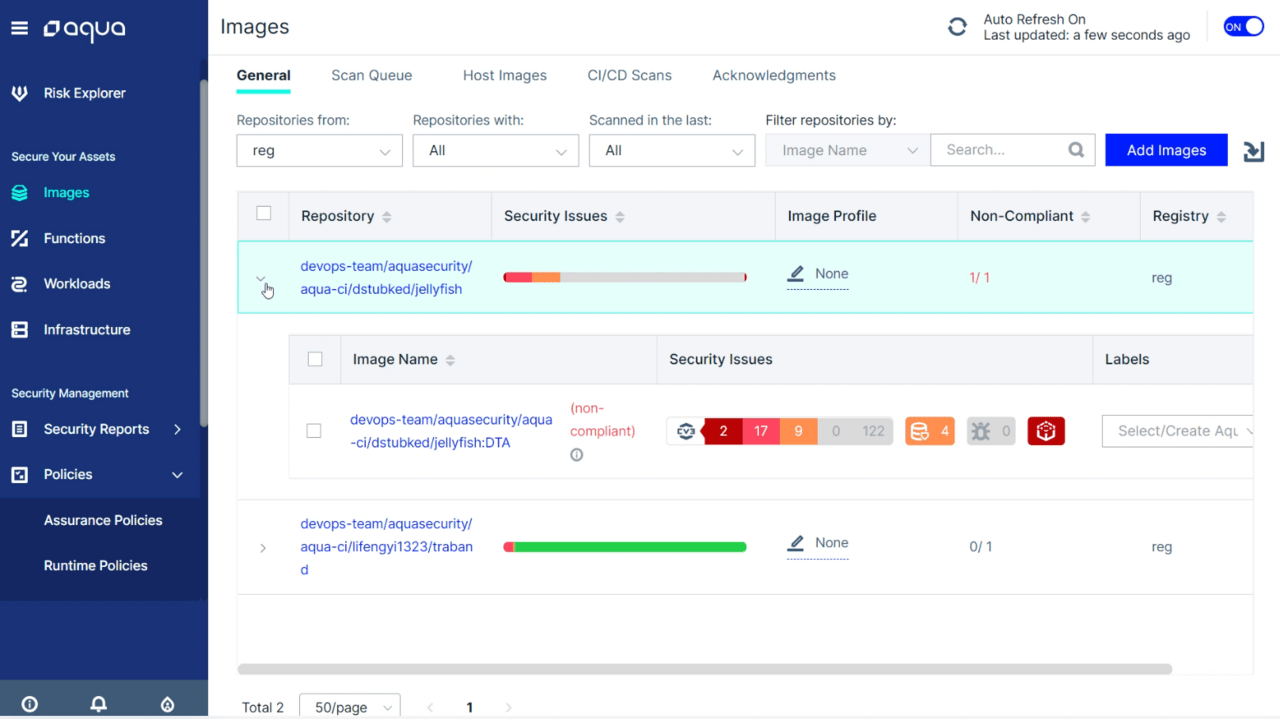

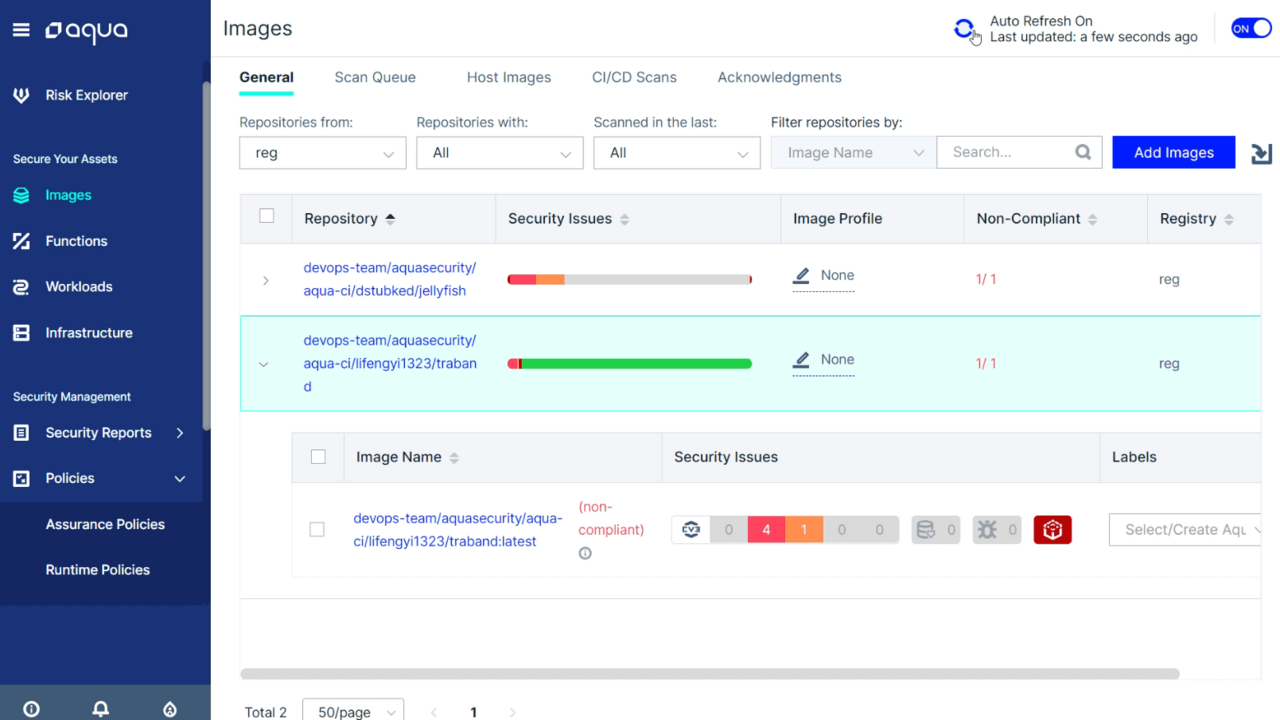

「DTA」ポリシーの設定通り、イメージ名が*:DTAに当てはまらないイメージは、DTAスキャンされません。

イメージ名が*:DTAに当てはまるイメージは、DTAスキャンされます。

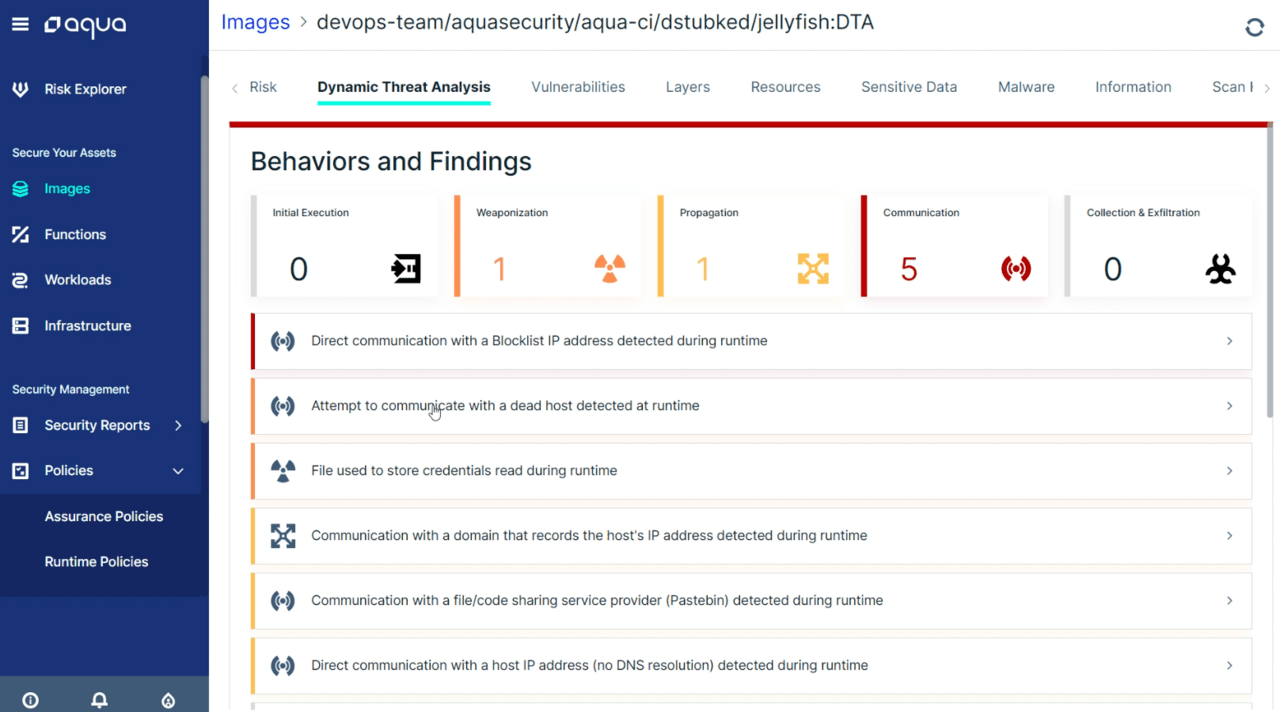

スキャン結果を確認すると、実行中に外部へネットワーク接続したことが分かります。

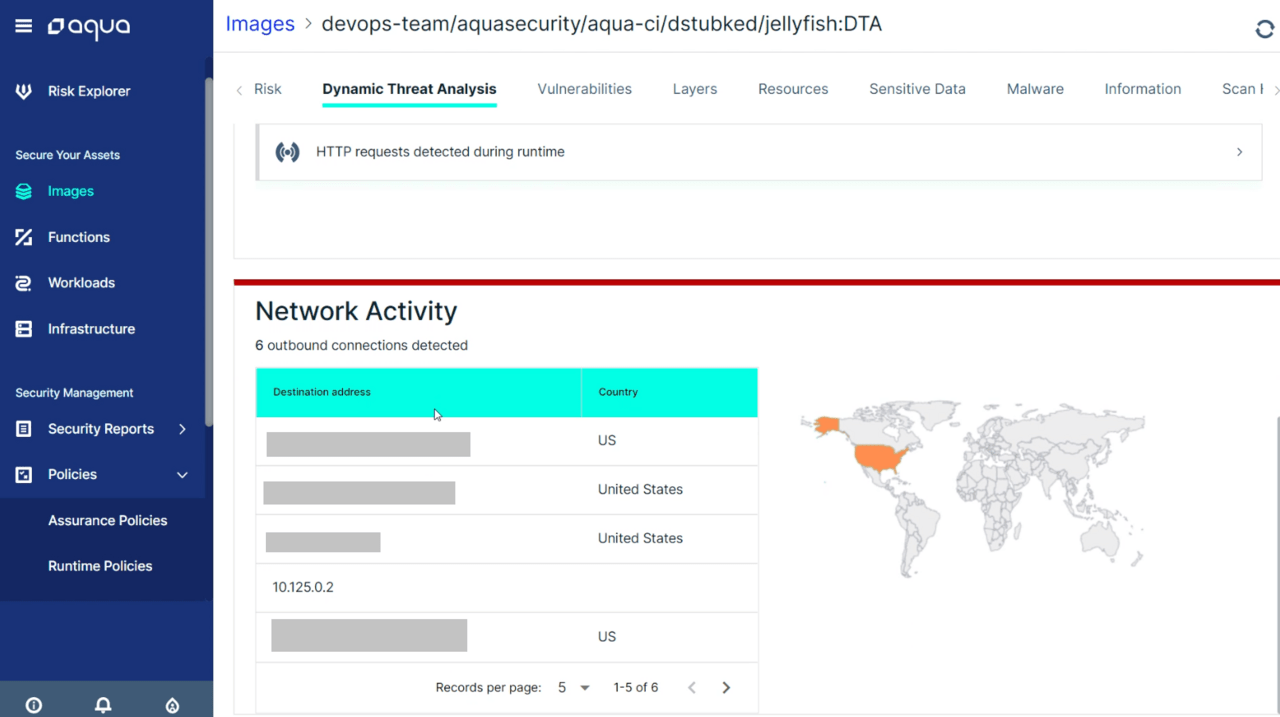

また、どこへネットワーク接続したかも分かります。

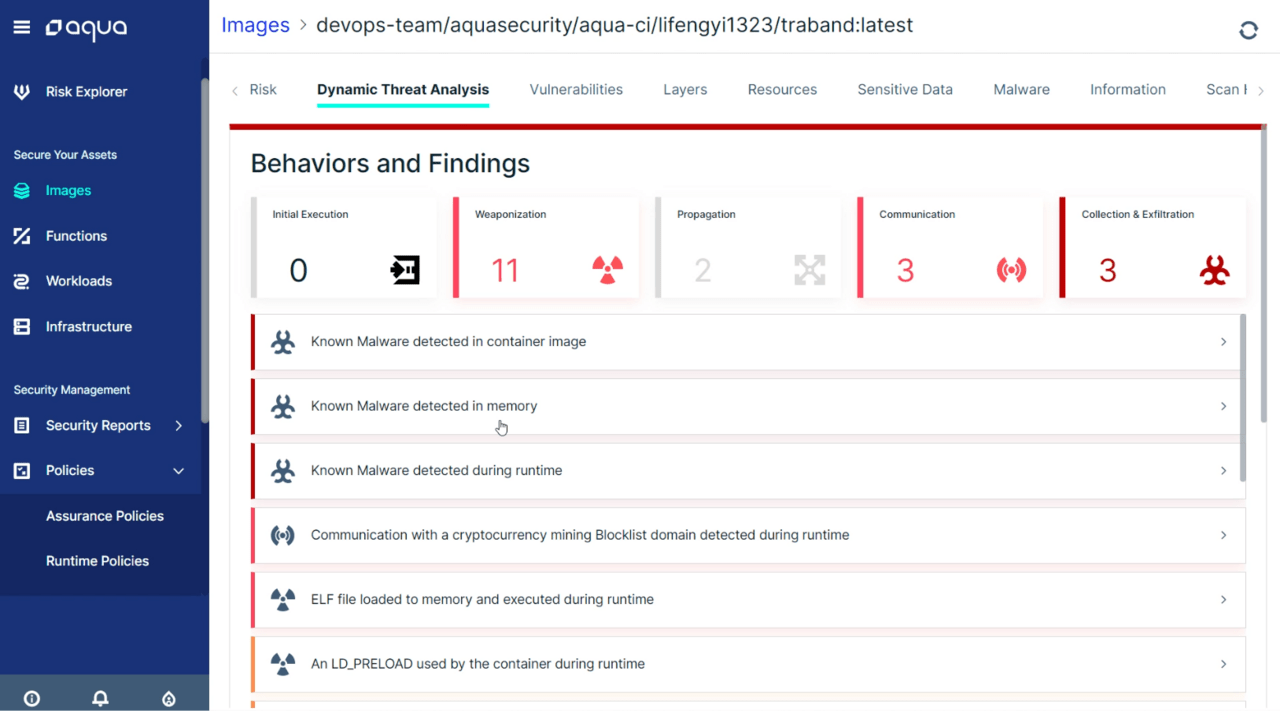

「DTA」ポリシーの設定を変更し、対象を .とすると、すべてのイメージがスキャンされます。最初にスキャンした*:latestイメージを再スキャンすると、以下のようにスキャンされます。

結果を見ると、このイメージの実行時に、ELF形式の実行ファイルや、マルウェアをダウンロードしていることが分かります。

終わりに

今回は、Aquaの独自機能DTAについて解説しました。DTAを使用することで、静的イメージスキャンでは検知できない脅威を検知できます。

弊社ページで、DTAに関するAquaブログの翻訳をしております。DTAで検知した例が多数ありますので、ご参照ください。

- 脅威:コンテナ内で実行されるファイルレスマルウェア

- 脅威:Kubernetesクラスタを攻撃するために作成された初のコンテナイメージ

- 脅威:TeamTNTによるRedisサーバに対する攻撃

- 脅威:GitHub、DockerHub、Travis CI、Circle CIを悪用した大規模なクリプトマイニングキャンペーン

- 脅威:DzMLTによるクリプトマイニング

- 【業界初】コンテナイメージの動的な脅威分析 -隠ぺい化されたリスクの検知–

- 脅威:開発環境を狙ったクリプトマイニング

次回は、ランタイム保護について説明します。次回をお楽しみに。

Aqua に関する最新情報はこちらをご覧ください。