Aquaを使うならこんなふうに 第2回 イメージスキャンについて(1) #aqua #container #security #コンテナ #セキュリティ

この記事は1年以上前に投稿されました。情報が古い可能性がありますので、ご注意ください。

第2回 イメージスキャンについて(1)

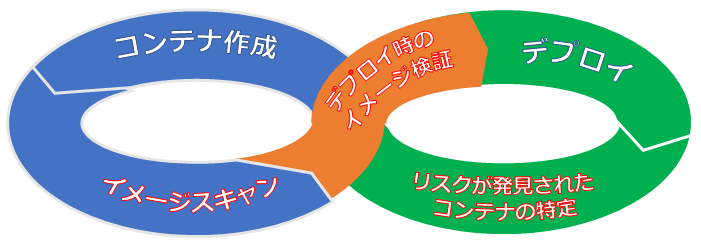

前回は、Aqua のコンポーネントについて説明しました。今回は、Aquaの大きな機能の1つである、コンテナイメージのスキャンについて説明します。コンテナ環境のライフサイクルは、開発→デプロイ→ワークロードなどを保護します。イメージスキャンは、コンテナライフサイクルの最初に当たる、コンテナ開発の時点でセキュリティを保証します。

イメージ保証

Aquaが提供するImage Assurance(イメージ保証)は、作成したコンテナイメージのセキュリティ問題について、検知・評価し報告します。

Aquaでは、コンテナ作成時にイメージスキャンを行うことで、既知のセキュリティリスク(脆弱性・マルウェア・不正な動作)を事前に検知できます。しかし、新しい脆弱性などは日々発見されるため、作成時だけでなくデプロイ後も継続的にイメージスキャンを実施する必要があります。

Aqua Image Assuranceでは、イメージ作成時のスキャンだけでなく、セキュリティリスクが検知されたイメージのデプロイを停止できます。また、イメージに新たなリスクが見つかった場合、該当イメージを使用している実行中のコンテナを特定し報告できます。

Aqua Image Assuranceは、以下の仕組みで成り立っています。

- イメージスキャン

- 静的イメージスキャン

- Aqua DTA(Dynamic Threat Analysis)によるサンドボックステスト

- Image Assuranceポリシー

- ポリシーの設定

- ポリシーに準拠しているかを確認

- イメージリスクの可視化

- Aqua UI上での報告

- 連携したSIEM(Security Information and Event Management)への報告

- 組織のセキュリティ要件に応じた、適切なリスク管理

静的イメージスキャン

何を検知するか

Aquaのイメージスキャンは、以下のセキュリティリスクを検知します。

脆弱性

ソフトウェアに存在する、不正な操作・危険な動作をする可能性のあるバグの一種です。主に、ソフトウェアベンダーや個人により発見され、報告されます。報告する組織は異なりますが、概ね以下に情報が集められます。

- NIST/CVEなどの機関が認定した脆弱性

- OSベンダー・ソフトウェアベンダーによって認定された脆弱性

マルウェア

不正で有害な動作を意図したソフトウェアです。例えば、以下のようなものが挙げられます。

- マシン内部から情報を不正に取得

- データ破壊

- リソースの不正利用

- マルウェアの再配布

機密データ

外部に漏れてはいけないデータは、イメージに含まれるべきではありません。例えば、以下のようなものが挙げられます。

- 暗号化に用いる秘密鍵

- パスワード

いつスキャンするか

Aquaのイメージスキャンでは、以下のタイミングでスキャンできます。スキャンしたイメージはAquaに登録されます。

- CI/CDツールと連携

イメージ作成後、作成したイメージをスキャン - コンテナレジストリと連携

指定したコンテナレジストリ内の指定したイメージをスキャン

Aquaのイメージスキャンは、イメージを自動的にスキャンするよう設定できます。以下のように、イメージの自動スキャンを指定できます。

- 既知のコンテナレジストリにイメージが追加されたとき

- 前回スキャンしたときから変化があったとき

- 毎日・曜日と時間帯を指定してスキャン

1つ以上のイメージを指定して、手動で再スキャンも可能です。

終わりに

今回はAqua Image Assuranceと、 静的イメージスキャンについて説明しました。次回は静的イメージスキャンについて、もう少し説明します。次回をお楽しみに。

Aqua に関する最新情報はこちらをご覧ください。