ロシア・ウクライナのサイバー攻撃に使用されたクラウドネイティブテクノロジー #aqua #セキュリティ #コンテナ

この記事は1年以上前に投稿されました。情報が古い可能性がありますので、ご注意ください。

本ブログは「Aqua Security」社の技術ブログで2022年3月15日に公開された「 Cloud Native Technologies Used in Russia-Ukraine Cyber Attacks 」の日本語翻訳です。

ロシア・ウクライナのサイバー攻撃に使用されたクラウドネイティブテクノロジー

ロシアとウクライナの紛争は、物理的な領域だけでなく、サイバー面においても、政府、ハクティビスト集団、個人がそれぞれの領域で活発に活動しています。本ブログでは、今回の紛争の一環として行われたサイバー攻撃の事例を分析し、その手法や影響を検証しています。

ロシアのサイバー戦争:ワイパーマルウェア

この軍事作戦に先立ち、ロシアはウクライナの複数の組織に対し、巧妙なサイバー攻撃を仕掛けていました。この攻撃には、ESET の研究者により発見された破壊力の高いマルウェアが含まれており、ワイパーマルウェアの新しい亜種である IsaacWiper および HermeticWizard と命名されました。このマルウェア攻撃は、軍事作戦と並行して、紛争へ影響を与えることを目的にしていました。

このマルウェアはウクライナの数百台のマシンにインストールされ、その後、分散型サービス妨害(DDoS)攻撃が相次ぎました。新型ワイパーマルウェアは、マシン上のデータを破損させ、アクセス不能にできます。また、ローカルネットワーク上に拡散してより多くのマシンに感染させるワームの能力に加えて、ランサムウェア攻撃を仕掛けて、感染したマシンのファイルを暗号化できます。

我々の知る限り、この新しいワイパーマルウェア攻撃は、Windows システムのみを標的としています。Team Nautilus の内部調査によると、ほとんどのクラウドネイティブ環境(96%)は Linux をベースにしています。したがって、この種のワイパーマルウェアがクラウドネイティブ環境に及ぼすリスクは低いと評価しています。しかし、ロシアのサイバー攻撃には、Linux 環境を攻撃するように設計された類似のツールが含まれている可能性があります。

ハクティビストの介入

ロシアとウクライナの紛争は、ハクティビスト集団「アノニマス」をはじめとする世界的な脅威要因の注目を集めました。アノニマスは、社会的・政治的理想を支持し、政府やその資源に対して定期的にサイバー攻撃を仕掛けています。今回、アノニマスはロシアに対してサイバー戦争を宣言し、世界中のハッカーにロシアの組織や政府を標的にするよう呼びかけました。

サイバーキャンペーンに使用されたクラウドネイティブテクノロジー

この攻撃に注目した Team Nautilus は、最近の出来事を追跡して、サイバー攻撃の概要を把握しました。ロシア、ウクライナのどちらか一方を狙ったコードやツールが含まれる公開リポジトリからデータを収集しました。

リポジトリのうち、Docker Hub のコンテナイメージや、PyPI、NPM、Ruby などの一般的なコードライブラリやソフトウェアパッケージについて分析しました。どちらか一方に対して積極的な行動を呼びかけるような具体的な名称やテキストラベルを検索しました。

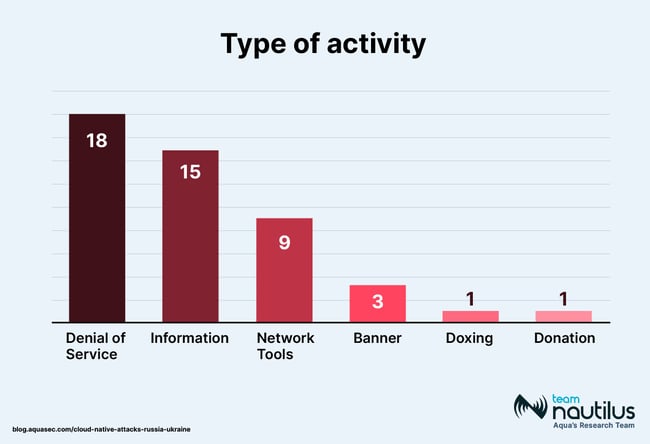

これらの公開されたソースに対して、どのような活動が行われているかを調査しました。観測したパッケージの約 40% は、オンラインサービスのネットワークトラフィックを妨害することを目的としたサービス妨害(DoS)活動に関するものでした。その他の公開リポジトリでは、ウクライナやロシアの市民に対する情報提供や、紛争地域からのユーザネットワークをブロックするためのツールなどが提供されていました。また、ウクライナを支援するバナーをウェブサイトに追加するような活動も見られました。さらに、高位な人物の個人情報を公にする「ドキシング」を示唆するソースもありました。最後に、あるリソースでは、ウクライナ人への寄付を集めていました。

Docker Hubにおけるコンテナイメージの解析

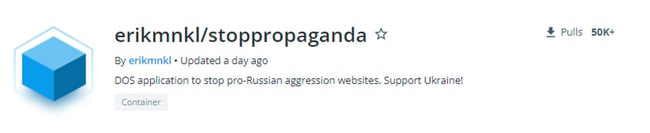

次に、Docker Hub にアップロードされたコンテナイメージ abagayev/stop-russia:latest と erikmnkl/stoppropaganda:latest を分析しました。これらを調査した主な理由は、合わせて 150K 回以上の pull を獲得していたことです。

これらのコンテナイメージは、ロシアのウェブサイトのアドレスを含むターゲットのリストを含む説明とソースコードを GitHub で公開しています。中でも、ガイドラインでは、攻撃の開始方法やダウンロードするツールについて説明されており、専門家でなくても自力で攻撃を開始できるようになっていました。

このように、リポジトリは現在進行中の仮想的な紛争においても大きな役割を果たし、クラウドネイティブツールを技術力の低い人々にも広く利用できるようにしています。このことは、今日熟練したハッカーでなくともサイバー戦争に参加できることを改めて示しています。

上記のコンテナイメージを分析するために、Aqua の Dynamic Threat Analysis(DTA)でスキャンしました。このスキャナーは、安全なサンドボックス環境内でコンテナイメージを実行するため、これらのツールやその影響についてより深い洞察を得ることができます。

- コンテナイメージ abagayev/stop-russia:latest には、ロシアの金融データやサービスプロバイダを標的とした DoS 攻撃ツールが含まれています。

- コンテナイメージ erikmnkl/stoppropaganda:latest には、複数の接続要求を通じて TCP プロトコルを使用する DDoS 攻撃ツールが含まれています。これは、攻撃を開始するために使用され、ロシアの複数のサービスプロバイダをターゲットにしています。

- また、どちらのコンテナイメージにも、UDP プロトコル上で実施される DNS フラッドを開始し、ポート 53 の UDP に大量の DNS リクエストを送信し、ロシアの銀行を狙う攻撃ツールも含まれています。

実際の攻撃

研究活動の一環として、Aqua は定期的にハニーポット、すなわち Docker や Kubernetes をベースとした誤った設定のクラウドネイティブアプリケーションや、データベースなど広く利用されているアプリケーションを配備しています。私たちは、ハニーポットが記録したデータから、実際に DDoS 攻撃をしているものに焦点を当て、ロシアとウクライナに属する IP アドレスのみを収集しました。

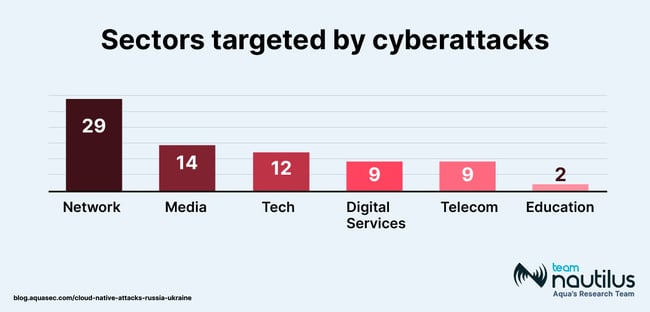

Aqua のハニーポットに蓄積されたデータから、標的の 84% がロシアに所属する IP アドレスで、ウクライナは 16% に過ぎないことがわかりました。さらに、IP アドレスに紐づく組織のメタデータをセクター別に分類したところ、ネットワーク系とメディア系の組織が主要なターゲットであり、最も頻繁に攻撃を受けていることが分かりました。

まとめ

今回の発見は、現代の地政学的紛争においてサイバー領域が果たす重要な役割を浮き彫りにするものです。技術の進歩に伴い、経験豊富な攻撃者が簡単な自動化ツールを作成し配布することで、それほど熟練していない個人でもサイバー戦争へ参加できるようになりました。

また、こうした技術の進歩により、個人や組織化されたハッカー集団が、その知識や資源を利用して紛争に影響を及ぼすことも可能になります。このような取り組みにおいて、新興技術がどのように関連し、影響を与えることができるかを見ることができます。

これらのサイバー攻撃から自身や組織を守る方法については、ブログ「ロシア・ウクライナのサイバー攻撃:Aqua の CISO からのアドバイス」をご覧ください。

|

IOCs File SHA1 HermeticWizard 3c54c9a49a8ddca02189fe15fea52fe24f41a86f HermeticRansom f32d791ec9e6385a91b45942c230f52aff1626df IsaacWiper 736a4cfad1ed83a6a0b75b0474d5e01a3a36f950 |