MongoDB Ops Manager+mkcertでhttps化する (後編)#MongoDB #mkcert #OpsManager

この記事は1年以上前に投稿されました。情報が古い可能性がありますので、ご注意ください。

こちらの記事の後編です。

mkcertでオレオレ認証局(以下、オレオレCA)を作成

Ops Managerに設定するサーバ証明書を作成するため、mkcertを使用してオレオレ認証局(以下、オレオレCA)を作成します。

自己署名による証明書も試しましたが、「x509: certificate signed by unknown authority」エラーとなり、Ops ManagerとMongoDB Agent間で通信ができていませんでした。信頼されたルート証明書を用いる必要があります。

今回はオレオレCAを作成しますが、サードパーティ製のTLSベンダーによる証明書を使用しても構いません。詳しくは、下記のドキュメントも参考にしてください。

Configure mongod and mongos for TLS/SSL

mkcertのインストール

Ops Managerのホストのサーバにmkcertをインストールします。サーバ証明書のインストールの都合上そうしていますが、別ホストでも構いません。

suletta@opsmgrsv ~ $sudo apt install libnss3-tools suletta@opsmgrsv ~ $curl -JLO "https://dl.filippo.io/mkcert/latest?for=linux/amd64" suletta@opsmgrsv ~ $chmod +x mkcert-v1.4.4-linux-amd64 suletta@opsmgrsv ~ $sudo cp -ip mkcert-v1.4.4-linux-amd64 /usr/local/bin/mkcert suletta@opsmgrsv ~ $mkcert --version v1.4.4

オレオレCAの作成

mkcert でオレオレCAを作るのは簡単です。mkcert -installを実行するだけです。

suletta@opsmgrsv ~ $mkcert -install Created a new local CA ? The local CA is now installed in the system trust store! ??

オレオレCAの実態であるルート証明書とルート秘密鍵はコマンド実行ユーザのホームディレクトリの配下に置かれています。場所はmkcert -CAROOTで分かります。

suletta@opsmgrsv ~ $mkcert -CAROOT /home/suletta/.local/share/mkcert suletta@opsmgrsv ~ $ls -l /home/suletta/.local/share/mkcert 合計 8 -r-------- 1 suletta suletta 2484 5月 23 15:35 rootCA-key.pem -rw-r--r-- 1 suletta suletta 1732 5月 23 15:35 rootCA.pem

mkcertを実行したサーバのトラストストア(信頼できる証明書のデータベース)に、作成したルート証明書が自動的に追加されます。

suletta@opsmgrsv ~ $ls -lrt /etc/ssl/certs/ | grep mkcert lrwxrwxrwx 1 root root 97 5月 23 15:35 mkcert_development_CA_20098340456761717016281699880106230982.pem -> /usr/local/share/ca-certificates/mkcert_development_CA_20098340456761717016281699880106230982.crt lrwxrwxrwx 1 root root 64 5月 23 15:35 d6486317.0 -> mkcert_development_CA_20098340456761717016281699880106230982.pem

サーバ証明書の作成

実際にOps Managerに設定される証明書を作成します。

suletta@opsmgrsv ~ $mkcert opsmgrsv.mongo.lab 192.168.50.134 Created a new certificate valid for the following names ? - "opsmgrsv.mongo.lab" - "192.168.50.134" The certificate is at "./opsmgrsv.mongo.lab+1.pem" and the key at "./opsmgrsv.mongo.lab+1-key.pem" ? It will expire on 23 August 2025 ?

実行したディレクトリに証明書と秘密鍵のペアができました。

suletta@opsmgrsv ~ $ls -l opsmgrsv.mongo.lab+1* -rw------- 1 suletta suletta 1704 5月 23 15:44 opsmgrsv.mongo.lab+1-key.pem -rw-r--r-- 1 suletta suletta 1558 5月 23 15:44 opsmgrsv.mongo.lab+1.pem

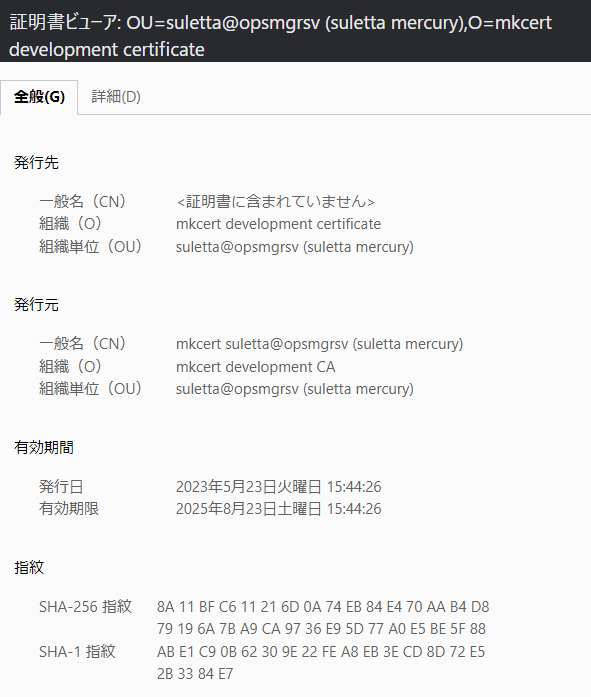

中身を確認してみましょう。この時SAN(Subject Alternative Name)の値があるかどうかチェックを忘れないでください。mkcertの仕様でIssuerの項目は自動的に設定され、期限は2年先となります。

suletta@opsmgrsv ~ $openssl x509 -text -in opsmgrsv.mongo.lab+1.pem -noout

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

ed:5e:88:1e:da:de:1c:bb:59:9f:95:5c:66:db:ec:db

Signature Algorithm: sha256WithRSAEncryption

Issuer: O = mkcert development CA, OU = suletta@opsmgrsv (suletta mercury), CN = mkcert suletta@opsmgrsv (suletta mercury)

Validity

Not Before: May 23 06:44:26 2023 GMT

Not After : Aug 23 06:44:26 2025 GMT

Subject: O = mkcert development certificate, OU = suletta@opsmgrsv (suletta mercury)

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b0:b9:7d:bf:fa:2c:21:3a:46:03:0b:0c:24:d6:

c8:d2:9d:97:da:8d:84:f3:75:e7:2d:ca:e8:84:fe:

22:43:6a:0e:11:ce:0c:4e:3c:bd:92:b0:84:01:9f:

7b:0e:bc:d9:22:6f:ac:83:c1:01:01:1c:b1:22:4a:

39:ae:e4:f0:1f:a7:d4:53:d3:a1:4c:df:b7:af:6b:

28:16:3f:67:d2:56:c9:39:75:8d:cc:38:0b:8d:93:

dc:d6:92:24:83:0b:80:9b:18:a6:16:52:f6:97:2f:

c2:e8:18:ad:14:08:78:e4:c1:86:9a:32:d8:6b:1d:

21:77:ff:b7:c3:9a:5e:17:e4:2e:30:19:ab:c3:af:

89:95:48:b2:f9:31:c2:cf:b2:1e:ca:e8:a2:4e:af:

2e:a5:19:c3:8c:22:c3:5d:88:29:f3:73:ba:bd:67:

1d:7e:96:e8:d0:d4:62:b3:58:27:a8:28:15:21:a4:

89:87:5a:a3:99:d2:d9:5e:08:4e:cd:f5:0c:58:1f:

0a:f8:bd:99:e9:ce:98:b6:22:4c:3b:84:1b:4f:f6:

25:26:93:7a:28:f6:3c:b6:52:c3:14:80:23:4a:a0:

32:cc:f0:e5:de:a6:99:f6:4f:4b:79:c9:a3:57:bd:

6f:40:23:06:ba:63:42:d1:98:49:b2:3e:2c:86:b1:

a8:9f

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Key Usage: critical

Digital Signature, Key Encipherment

X509v3 Extended Key Usage:

TLS Web Server Authentication

X509v3 Authority Key Identifier:

keyid:7C:9B:1C:D5:74:83:08:2F:73:CE:85:E9:67:85:F5:E4:6E:F2:A4:94

X509v3 Subject Alternative Name:

DNS:opsmgrsv.mongo.lab, IP Address:192.168.50.134

Signature Algorithm: sha256WithRSAEncryption

17:a1:bb:e6:72:8b:08:d0:04:9a:d3:a9:27:bf:a8:51:ef:5f:

62:5f:8a:be:a5:11:c9:5b:0b:db:c8:82:c8:77:c4:76:bb:48:

b9:1d:86:f1:ec:22:2b:ea:e7:45:a9:2f:06:15:c3:70:5d:73:

c7:9d:dd:f9:4f:83:e2:7e:6e:a3:3b:59:2f:d5:10:24:f6:29:

da:d6:3c:82:7b:ad:c8:0a:d0:d6:9a:b7:25:c8:2e:51:ab:08:

d1:7c:f4:e0:31:4d:35:1a:4a:2a:dd:f4:dc:d3:2b:ac:f1:fd:

12:08:ce:6a:84:c3:e8:72:dc:12:81:3d:e2:06:7b:71:f4:6a:

b7:0b:f2:ff:0e:91:16:5d:ec:32:8b:cb:54:31:e3:fa:e1:5e:

90:61:c3:06:b0:6f:94:28:41:1b:56:2d:f2:b4:82:97:ec:3b:

48:06:18:f4:a1:83:bd:72:09:39:c4:f2:d3:40:c0:4f:24:1a:

27:4c:ea:09:da:1a:89:4d:b4:d1:8b:24:24:13:2d:25:fd:4e:

4e:28:1b:57:d9:87:2b:11:16:e5:0b:23:8f:99:dc:4f:14:d4:

ca:1c:36:b5:c6:9f:a3:6a:a9:8d:b5:2a:0c:80:5a:1c:32:64:

0c:b4:0f:1b:40:be:40:8b:59:12:97:44:0b:c8:a7:46:8f:de:

72:35:c4:29:85:43:d6:30:61:08:07:59:f4:79:e4:40:62:aa:

bf:34:ce:db:2c:c9:06:40:d6:20:f9:90:f7:8e:5b:1b:d2:25:

bc:f0:6b:2b:ec:b7:02:54:8b:e4:8e:8c:d4:a6:92:18:b8:e4:

fb:52:63:04:57:1f:43:b8:f7:e8:5b:87:ce:b0:b0:15:b0:24:

74:b8:5e:e2:33:45:d5:d7:34:0b:85:4e:90:ce:68:11:04:ef:

e5:70:b0:a7:57:57:64:8a:c6:73:f4:58:17:fa:9c:ec:ee:7d:

7b:c3:22:fb:7f:e3:ae:9e:ab:ea:f0:e8:fc:0a:59:b3:83:e4:

5d:7c:37:fd:c8:0b

SANの項目に値が存在しないと、後々DBデプロイメントで設定するMongoDB Agentで「x509: certificate relies on legacy Common Name field, use SANs instead」エラーとなってしまいます。

mkcertの場合は自動で追加されますが、opensslコマンドを使う場合は注意してください。

証明書ファイルと秘密鍵ファイルを1つのファイルにします。Ops Managerではこの形式でしかhttps用の証明書を受け付けませんので、注意してください。

suletta@opsmgrsv ~ $cat opsmgrsv.mongo.lab+1-key.pem > opsmgrsv.mongo.lab-certkey.pem suletta@opsmgrsv ~ $cat opsmgrsv.mongo.lab+1.pem >> opsmgrsv.mongo.lab-certkey.pem suletta@opsmgrsv ~ $cat opsmgrsv.mongo.lab-certkey.pem -----BEGIN PRIVATE KEY----- MIIEvgIBADANBgkqhkiG9w0BAQEFAASCBKgwggSkAgEAAoIBAQCwuX2/+iwhOkYD Cwwk1sjSnZfajYTzdectyuiE/iJDag4RzgxOPL2SsIQBn3sOvNkib6yDwQEBHLEi Sjmu5PAfp9RT06FM37evaygWP2fSVsk5dY3MOAuNk9zWkiSDC4CbGKYWUvaXL8Lo GK0UCHjkwYaaMthrHSF3/7fDml4X5C4wGavDr4mVSLL5McLPsh7K6KJOry6lGcOM IsNdiCnzc7q9Zx1+lujQ1GKzWCeoKBUhpImHWqOZ0tleCE7N9QxYHwr4vZnpzpi2 Ikw7hBtP9iUmk3oo9jy2UsMUgCNKoDLM8OXeppn2T0t5yaNXvW9AIwa6Y0LRmEmy PiyGsaifAgMBAAECggEAI3Lx0IKEO54O0Sl0JCeZXPYTsdlVY+iwmLTs81Bu2wr5 C4VDXqY8eKJDuHefHZOwEoJIHp2mb+yrc29kJrrxl8f4hWAcKOlvVRavkdbiIoUa FBaKfP55Ass4LypdfJPgFjxZhHzbzfPcquXYQf55EZnoQCIW21WakxGOcQQT/8KF /hp0hIJQZ77ntNYxxaVxI9QN6L2lWRLLsXfd7v0iD3JafUEk9wis9pf+4FAcuFzj vi1PszcQ5anyspEFaTNYPxFFKY/NP2HrWPB0CpBvBDn+TyyKwEE0IY2kEXcDvuuZ rrN+dpq8PbQ7UJtV2sFJtjXZ6hKvUIMX/6lVoAqs8QKBgQDCoGJpuSETaWRT0Rb1 JNLU/CpNAPDHLXqoJ3GqHvRQtEwCRv5RE3Ib8HlEORu/STPFfc5ylPX4zbzgVbis urjpE1yZ8Y1BPWTdiY2F7Kfy7uXGUtzOR5a2c4Ajc5Mr2Wlgcfqt25hjccL+K43N DhRPhbNrXdMO1GihZAUysYpDvQKBgQDoc/AR4jrc87RmQAUtA2oeqxVipagB/uvb Zd5n5rEd0komsNZaTLuklIvGQYxskWYI7haMtoQ2VLI40WamvpaBjT/syT537M8Y tWgVRe6Midxnh0hV3pHgLOZgjTKAsYdaUGxSsFjlsZnL/ArfFoom3YkxWUex/7W0 K3SoLCf1iwKBgQCSJhfgpilFR2YUXrWrnlxHnZgyPNuR5f/uV7hN9HKoS8usBh2h SkXs3xZg+bVxXgnnaoJlnqBaljwYBabo5kpGk8h8vVvCOtUMWueQQtcXYPfghobS zAVLus3lUTuZuOgdiVmhxn3XZyzy6kfQTJtJ3++MV2dPAogTcWVJ3PIjzQKBgAvD 2nG9RodqWkYWlWx60MMum417nu5C7cMT+9a8aVh+DTy6FI9LdO/WiOCG7smL7mMj UcbbcgOh88dGafCkks+Jy6N7aAr/1FeGzvbMrE82pw4iXbni4vU6sIpQey7iTVx3 15Oz0zwE6ijV3+L8rA9dhRUXVLagn5y32lasrXUTAoGBAJrz3Svf2JByFne8a4Mv 6dkWqMvQY8SToYHXgT8LVUax+HjhRGF4vSvEhlSqS2AXcvWY4NnQgfUuo6Ohl0ew lO/jqsR+hvpztZh0B88h2JdtrkBMvakMYXCmaIf5Gzx0PxzNn2eAIbkE4SknQxIZ tfc6txaU5Pi4lydkkhRM+XLi -----END PRIVATE KEY----- -----BEGIN CERTIFICATE----- MIIEUDCCArigAwIBAgIRAO1eiB7a3hy7WZ+VXGbb7NswDQYJKoZIhvcNAQELBQAw gYExHjAcBgNVBAoTFW1rY2VydCBkZXZlbG9wbWVudCBDQTErMCkGA1UECwwic3Vs ZXR0YUBvcHNtZ3JzdiAoc3VsZXR0YSBtZXJjdXJ5KTEyMDAGA1UEAwwpbWtjZXJ0 IHN1bGV0dGFAb3BzbWdyc3YgKHN1bGV0dGEgbWVyY3VyeSkwHhcNMjMwNTIzMDY0 NDI2WhcNMjUwODIzMDY0NDI2WjBWMScwJQYDVQQKEx5ta2NlcnQgZGV2ZWxvcG1l bnQgY2VydGlmaWNhdGUxKzApBgNVBAsMInN1bGV0dGFAb3BzbWdyc3YgKHN1bGV0 dGEgbWVyY3VyeSkwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQCwuX2/ +iwhOkYDCwwk1sjSnZfajYTzdectyuiE/iJDag4RzgxOPL2SsIQBn3sOvNkib6yD wQEBHLEiSjmu5PAfp9RT06FM37evaygWP2fSVsk5dY3MOAuNk9zWkiSDC4CbGKYW UvaXL8LoGK0UCHjkwYaaMthrHSF3/7fDml4X5C4wGavDr4mVSLL5McLPsh7K6KJO ry6lGcOMIsNdiCnzc7q9Zx1+lujQ1GKzWCeoKBUhpImHWqOZ0tleCE7N9QxYHwr4 vZnpzpi2Ikw7hBtP9iUmk3oo9jy2UsMUgCNKoDLM8OXeppn2T0t5yaNXvW9AIwa6 Y0LRmEmyPiyGsaifAgMBAAGjbTBrMA4GA1UdDwEB/wQEAwIFoDATBgNVHSUEDDAK BggrBgEFBQcDATAfBgNVHSMEGDAWgBR8mxzVdIMIL3POhelnhfXkbvKklDAjBgNV HREEHDAaghJvcHNtZ3Jzdi5tb25nby5sYWKHBMCoMoYwDQYJKoZIhvcNAQELBQAD ggGBABehu+ZyiwjQBJrTqSe/qFHvX2Jfir6lEclbC9vIgsh3xHa7SLkdhvHsIivq 50WpLwYVw3Bdc8ed3flPg+J+bqM7WS/VECT2KdrWPIJ7rcgK0NaatyXILlGrCNF8 9OAxTTUaSird9NzTK6zx/RIIzmqEw+hy3BKBPeIGe3H0arcL8v8OkRZd7DKLy1Qx 4/rhXpBhwwawb5QoQRtWLfK0gpfsO0gGGPShg71yCTnE8tNAwE8kGidM6gnaGolN tNGLJCQTLSX9Tk4oG1fZhysRFuULI4+Z3E8U1MocNrXGn6NqqY21KgyAWhwyZAy0 DxtAvkCLWRKXRAvIp0aP3nI1xCmFQ9YwYQgHWfR55EBiqr80ztssyQZA1iD5kPeO WxvSJbzwayvstwJUi+SOjNSmkhi45PtSYwRXH0O49+hbh86wsBWwJHS4XuIzRdXX NAuFTpDOaBEE7+VwsKdXV2SKxnP0WBf6nOzufXvDIvt/466eq+rw6PwKWbOD5F18 N/3ICw== -----END CERTIFICATE-----

Ops Managerのhttps化

Ops Managerをインストールしたサーバの/etc/security/certに先ほどのファイルを配置します。権限とオーナー設定を最小限にしておきます。

suletta@opsmgrsv ~ $ls -l /etc/security/cert/ 合計 4 -r--r--r-- 1 mongodb mongodb 3262 5月 23 15:57 opsmgrsv.mongo.lab-certkey.pem

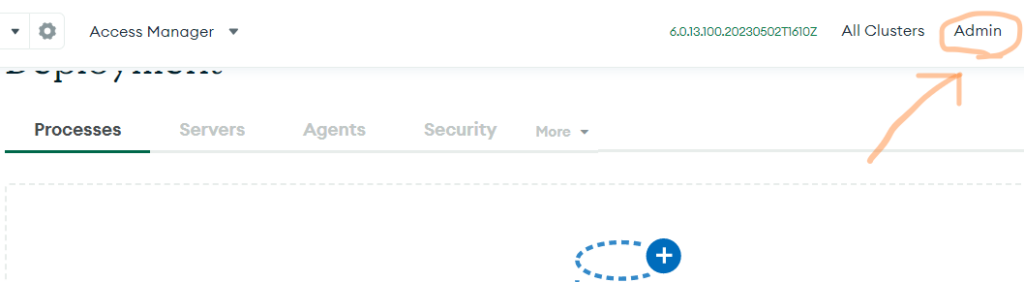

Ops Managerのwebインターフェースの右上にある「Admin」からhttpsの設定ができます。「General」→「Ops Manager Config」の項目に進みます。

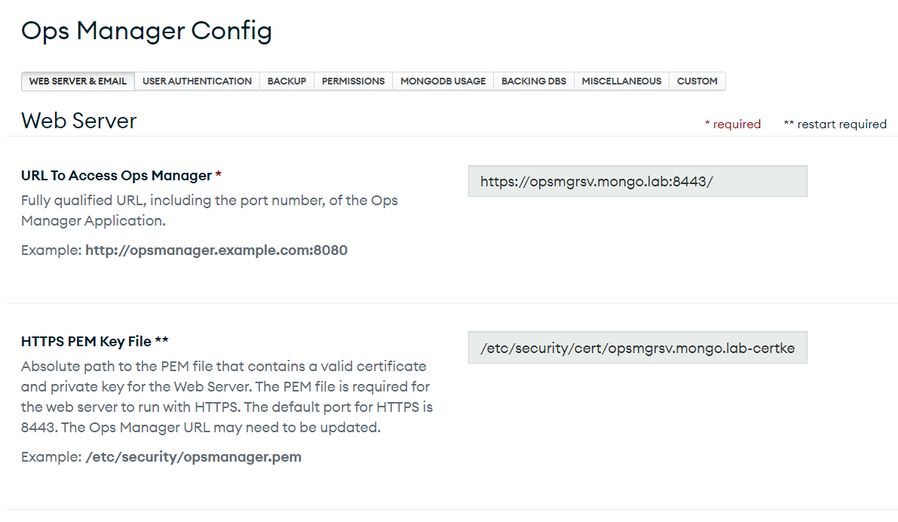

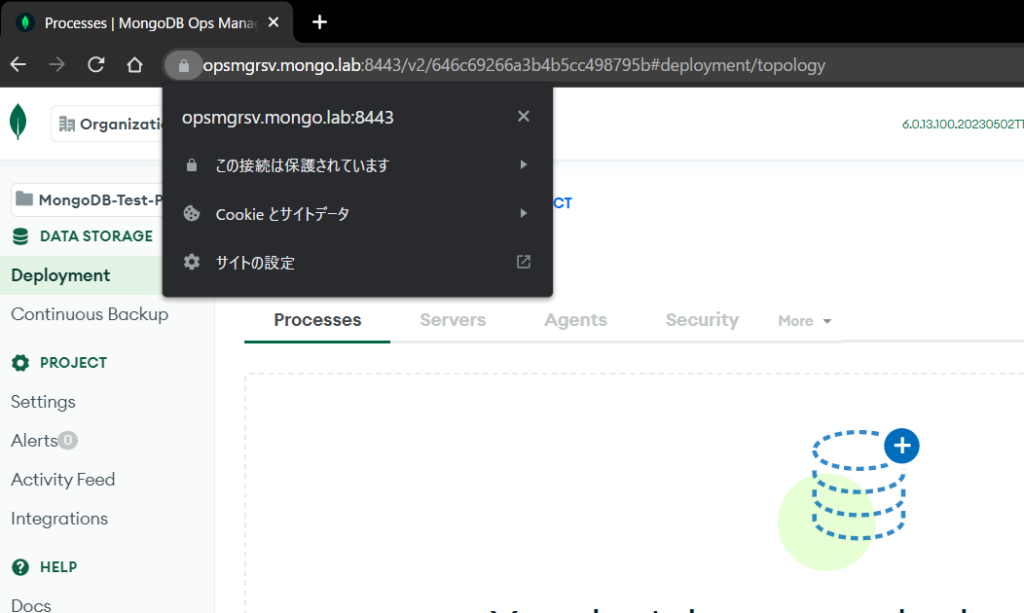

HTTPS PEM Key Fileの項目を入力します。URLもhttpsのものに変更します。デフォルトでは8443を使うとのドキュメントに表記があったので、https://<FQDN>:8443/に変更します。

「Save」をクリックします。この時点ではまだ適用されていません。

サーバのCLIでOps Managerをリスタートします。再起動してweb管理画面にアクセスできるようになるまでは、5分ほどかかります。

suletta@opsmgrsv ~ $sudo systemctl restart mongodb-mms.service

suletta@opsmgrsv ~ $systemctl status mongodb-mms.service

● mongodb-mms.service - MongoDB Ops Manager

Loaded: loaded (/lib/systemd/system/mongodb-mms.service; enabled; vendor preset: enabled)

Active: active (running) since Tue 2023-05-23 16:38:59 JST; 2s ago

Main PID: 9568 (mongodb-mms)

Memory: 1.3M

CPU: 8ms

CGroup: /system.slice/mongodb-mms.service

mq9568 /bin/bash /opt/mongodb/mms/bin/mongodb-mms start

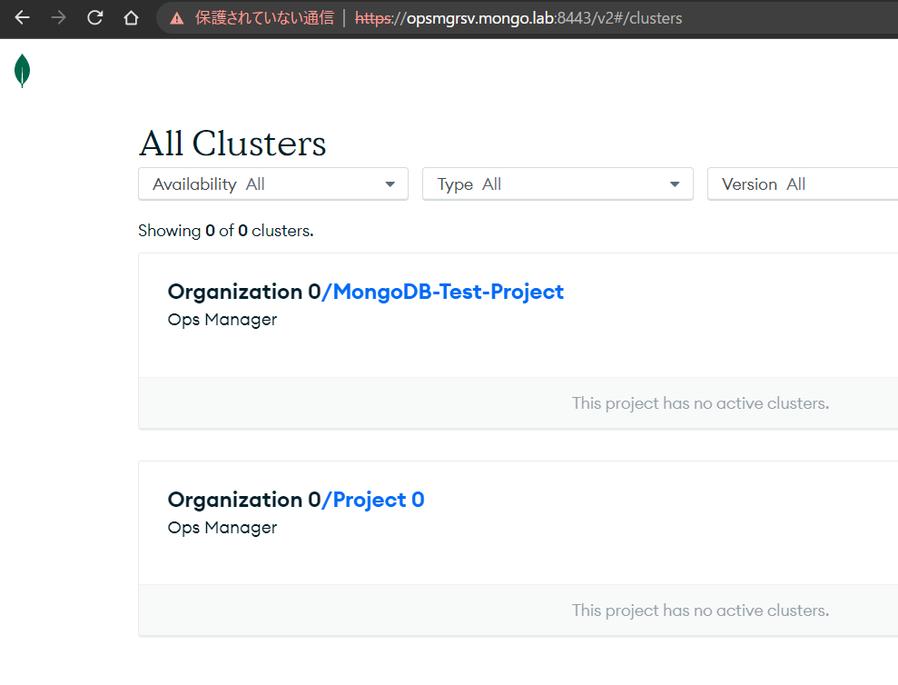

ブラウザ上でエラーはありますが、とりあえずhttps化されました!

オレオレCAの警告が出ないようにする

ブラウザから証明書が確認できます。mkcertを使うと発行先や発行元の情報は、サーバのホスト名やmkcertを実行したユーザ名から自動で入力されるようです。ここをカスタマイズしたい場合は、opensslコマンドを用いたほうが良いでしょう。

管理用PCへオレオレCAのルート証明書をインストール

Ops Managerのhttps化は完了していますが、今回作成したオレオレCAは信頼されていません。ブラウザでもエラーになってしまいます。管理用PCのWindowsの証明書ストアにインストールして、オレオレCAを信頼してもらいましょう。サードパーティ製のTLSベンダーによる証明書を使用している場合は、この手順は必要ありません。

mkcertをインストールしたサーバでWindows用にp12ファイルを作成します。mkcert -installを実行したユーザで実施してください。

suletta@opsmgrsv ~ $openssl pkcs12 -export -in $(mkcert -CAROOT)/rootCA.pem -nokeys -out rootCA-nokey.p12 Enter Export Password: Verifying - Enter Export Password:

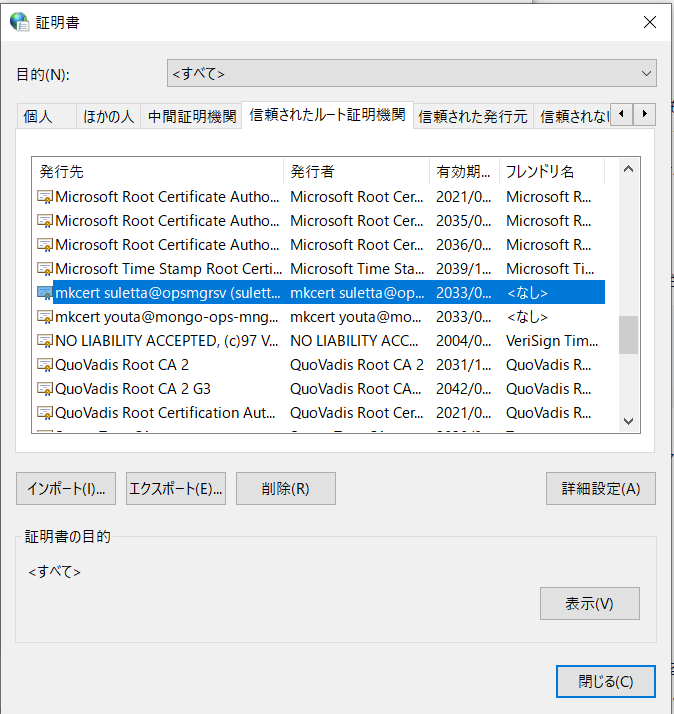

サーバからWindowsにファイルを持ってきて、「インターネットオプション」→「コンテンツ」タブ→「証明書」「信頼されたルート証明書機関」→「インポート」の順で、先ほど作成した.p12ファイルをインポートします。「信頼されたルート証明機関」内に存在していればOKです。

ブラウザを再起動して、再度Ops Managerを開きます。ブラウザで証明書エラーが出なくなりました!

DBサーバのホストにMongoDB Enterpriseをインストール

Install MongoDB Enterprise Edition on Debian

インストール手順は割愛します。

DBサーバのホストにオレオレCA ルート証明書 をインストール

MongoDB Agentは信頼していないCAが署名した証明書だと「certificate signed by unknown authority」エラーが表示され、MongoDB AgentとOps Managerは正常に通信できません。先ほどWindowsの証明書ストアで信頼できる発行機関に追加したことと同じことを、MongoDBデプロイメントのホストでも実行する必要があります。

以下の手順はDebian GNU/Linux bullzeye (11.7)で実施しています。SCPなどでオレオレCAのルート証明書(rootCA.pem)を持ってきて、拡張子を.crtにリネームします。

シンボリックリンクが/etc/ssl/certs配下にあればOKです。

nika@rep1sv ~ $sudo cp rootCA.pem /usr/local/share/ca-certificates/mkcert-rootCA.crt [sudo] nika のパスワード: nika@rep1sv ~ $sudo update-ca-certificates Updating certificates in /etc/ssl/certs... 1 added, 0 removed; done. Running hooks in /etc/ca-certificates/update.d... done. nika@rep1sv ~ $ls -l /etc/ssl/certs/ | grep mkcert lrwxrwxrwx 1 root root 17 5月 26 11:06 d6486317.0 -> mkcert-rootCA.pem lrwxrwxrwx 1 root root 50 5月 26 11:06 mkcert-rootCA.pem -> /usr/local/share/ca-certificates/mkcert-rootCA.crt

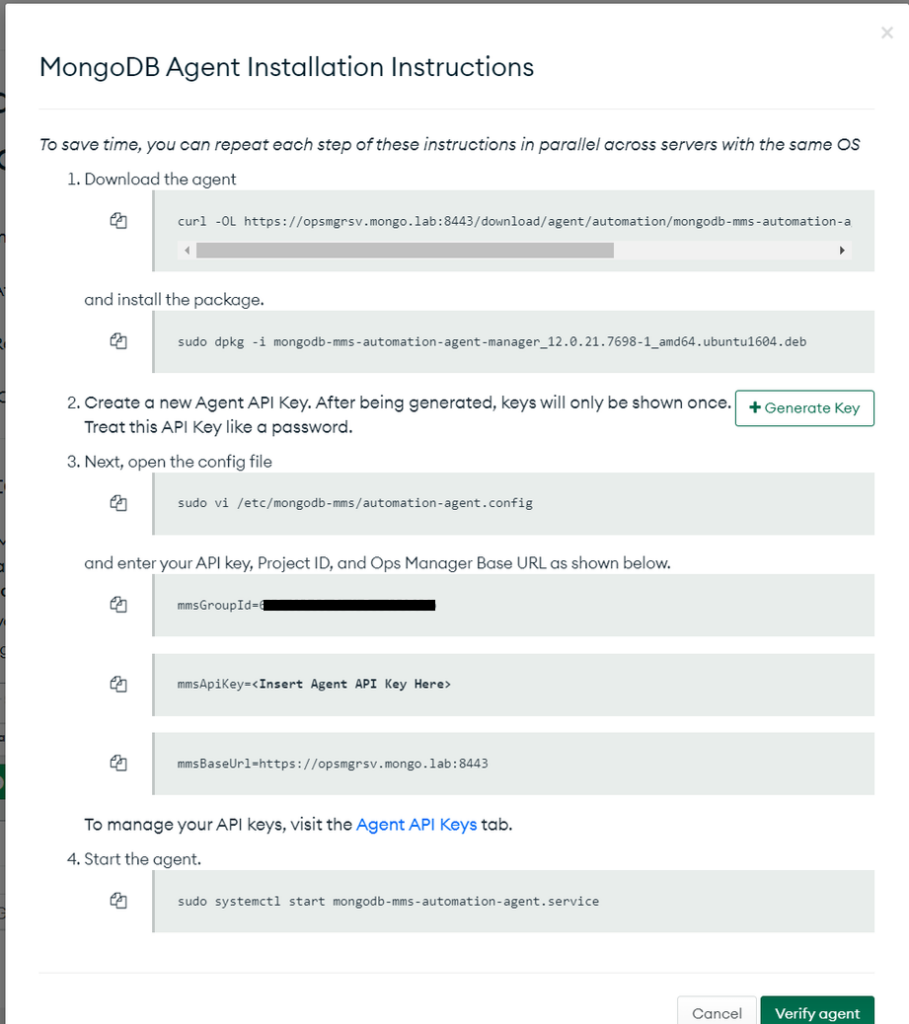

MongoDB AgentをDBサーバにインストール

先ほど構築したMongoDB EnterpriseにMongoDB Agentをインストールしてみましょう。これでOps Managerの管理下におかれることとなります。既にMongoDB Enterpriseのサーバを用意してあるので、Ops Managerの「Manager your exising deployment」からMongoDB Agentのインストールを行います。

Ops Managerの手順に従って作業していきます。途中でGenerate KeyをクリックしてAgent API Keyを生成しておきます。

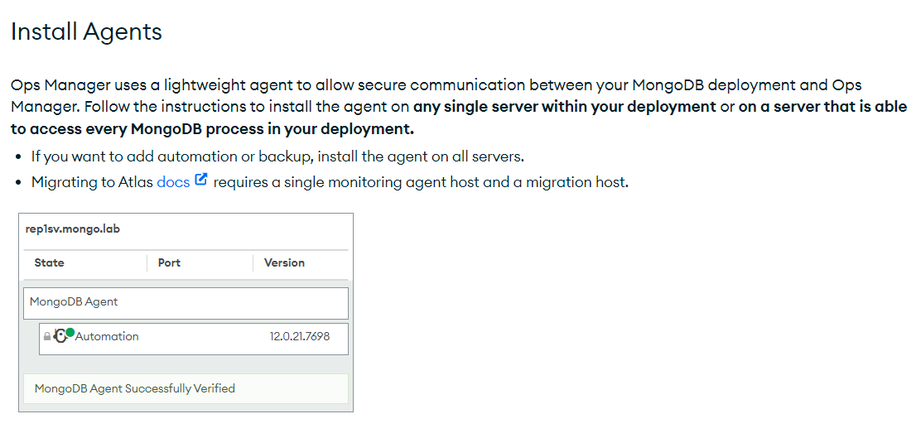

無事MongoDB Agentが起動したようです。ここでOps Managerに戻って「Verify agent」をクリックします。

nika@rep1sv ~ $sudo systemctl start mongodb-mms-automation-agent.service

nika@rep1sv ~ $sudo systemctl status mongodb-mms-automation-agent.service

● mongodb-mms-automation-agent.service - MongoDB MMS Automation Agent

Loaded: loaded (/etc/systemd/system/mongodb-mms-automation-agent.service; enabled; vendor preset: enabled)

Active: active (running) since Fri 2023-05-26 11:11:32 JST; 5s ago

Main PID: 6515 (sh)

Memory: 20.7M

CPU: 127ms

CGroup: /system.slice/mongodb-mms-automation-agent.service

tq6515 /bin/sh -c /opt/mongodb-mms-automation/bin/mongodb-mms-automation-agent -f /etc/mongodb-mms/auto>

tq6516 /opt/mongodb-mms-automation/bin/mongodb-mms-automation-agent -f /etc/mongodb-mms/automation-agen>

mq6517 /opt/mongodb-mms-automation/bin/fatallogger -logfile /var/log/mongodb-mms-automation/automation->

5月 26 11:11:32 rep1sv systemd[1]: Started MongoDB MMS Automation Agent.

「MongoDB Agent Successfully Verified」と表示されました。AgentとOps Managerの連携がうまくいったようです。

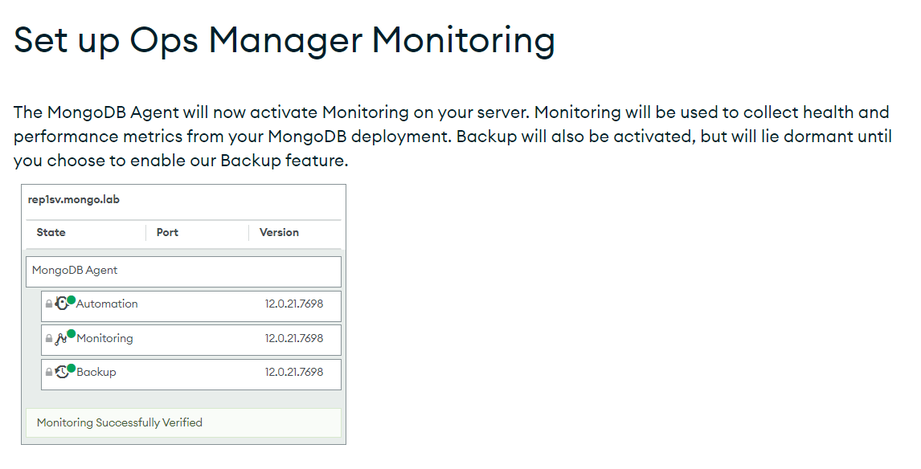

画面に従って進めます。

Ops Managerの3つの機能がそれぞれ使えるようになりました。

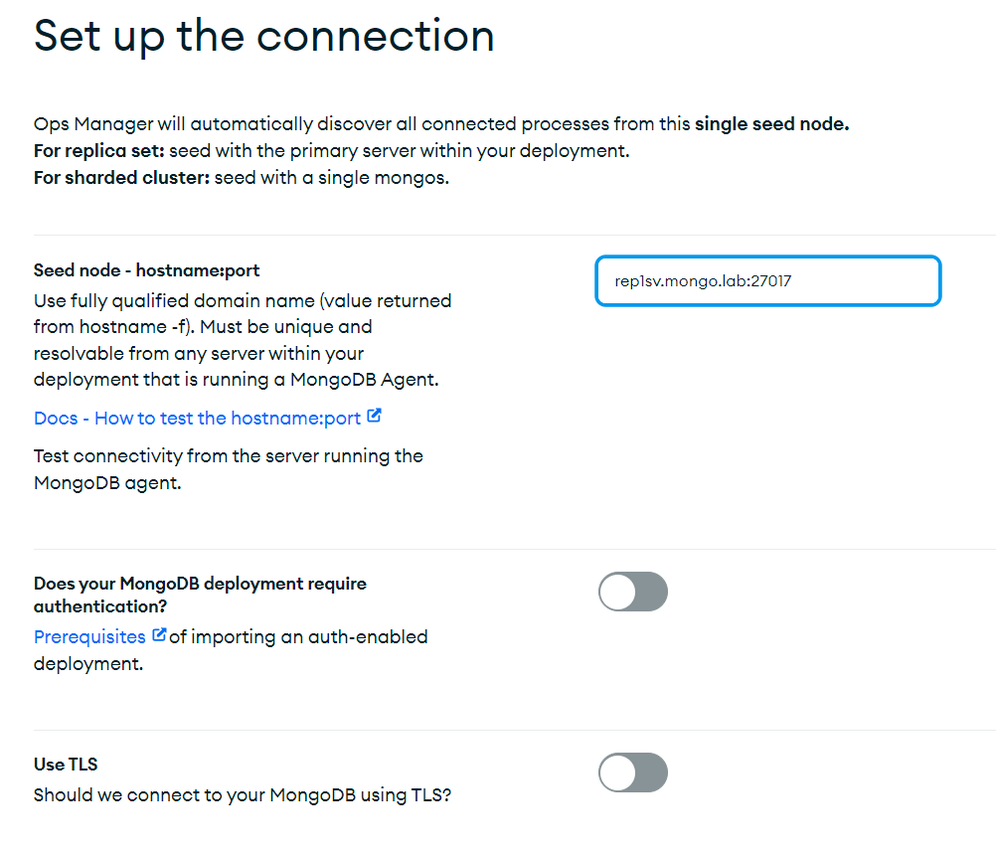

Ops Managerからmongodプロセスを把握するために、mongoDBのFQDNと動作ポートを入力します。mongoDBはデフォルトだとlocalhost(127.0.0.1)にしか27017を開けていないので、mongod.confのbindIPの値を変更して外部からアクセスできるようにします。インターネットからアクセスできる環境にある場合は、インストール直後の状態で外部にポートを開くのは大変危険ですので、最低限のセキュリティ設定を行ってからOps Managerとの連携を行うようにしてください。

standaloneのMongoDBとして認識されました。Continueを押して続けます。

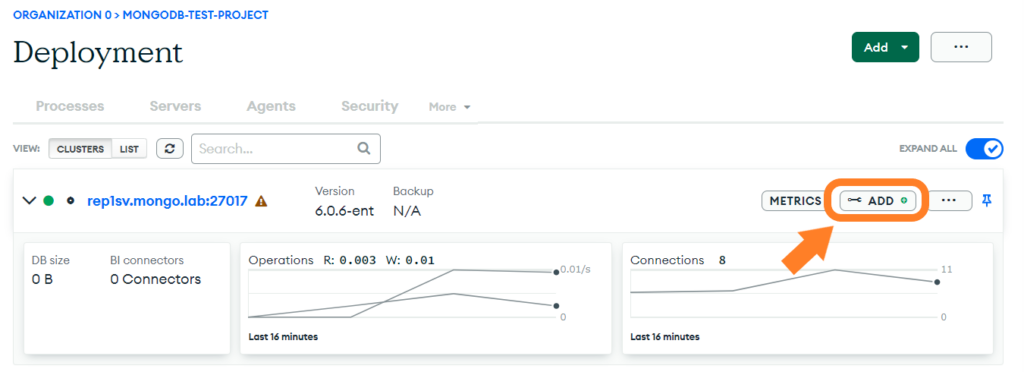

Automationの機能を追加するか確認されます。Automation機能を有効にすると、傘下内にあるMongoDBデプロイメントの構成を管理できるようになります。後からAutomation機能を有効にすることもできますので、ここはひとまず「Not now,only monitoring」としておきます。

有効にしたい場合は、この「ADD」ボタンをクリックすると、Automationの有効化ウィザードを再開できます。

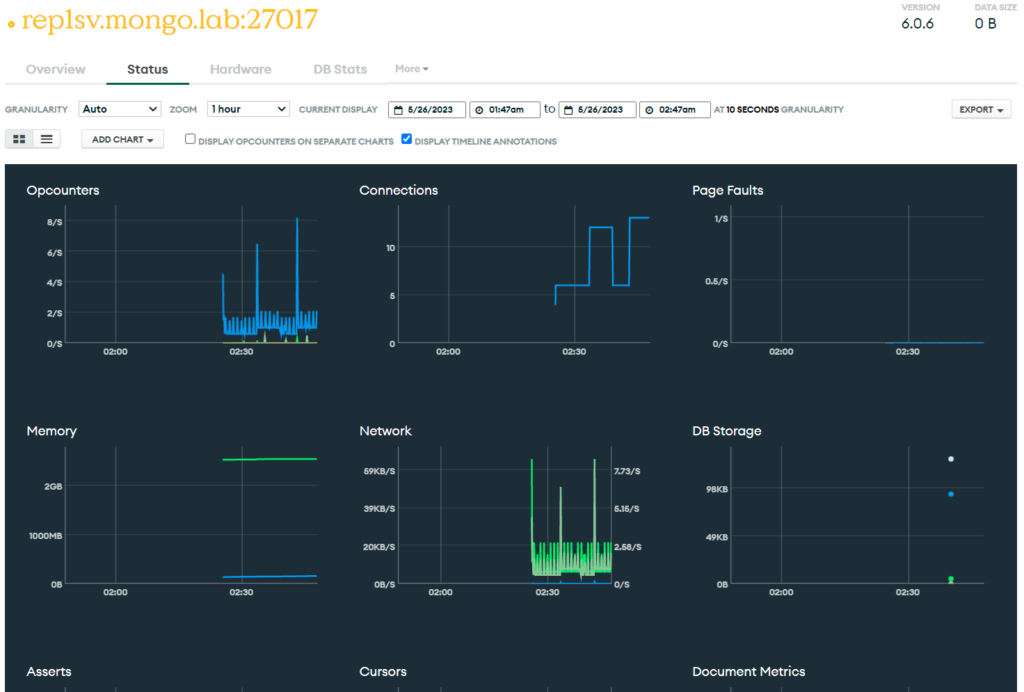

Ops Managerによるモニタリング

色々なメトリクスが閲覧できることが分かります。

まとめ

今回はOps Managerインストールからhttps化し、MongoDB Agentを通してMongoDBサーバのMonitoringを開始するまでの手順を紹介しました。

Ops Managerは便利なツールですが、世の中にまだまだ日本語情報が少ないと感じています。

紹介できなかったMonitoringで取得できる項目やAutomation,Backup機能でできることについてはこれから連載していくつもりです。