AquaSecurity4.2リリース #AquaSecurity #DevSecOps #Container #Security

この記事は1年以上前に投稿されました。情報が古い可能性がありますので、ご注意ください。

本ブログは「Aqua Security」社の技術ブログで2019年6月18日に公開された「Aqua 4.2 Mitigating Container Vulnerabilities with Aqua Vulnerability Shield」の日本語翻訳です。

Aqua Vulnerability Shield™を使用したコンテナイメージの脆弱性の軽減

コンテナイメージの既知の脆弱性を管理することは、コンテナを採用している組織の注目を集める最初の問題の1つです。コンテナ内にどのような脆弱性(CVE)が潜んでいるかを知ることは重要ですが、イメージの修正やパッチ適用を迅速に行うのは困難であることがあります。Aqua Vulnerability Shield(以下Aqua vShield)は、この問題に対する新しい解決策です。イメージ内のコードにパッチを適用したり、コードを変更したりする必要はありません。

イメージをスキャンしたところ、脆弱性が見つかりました。-その次はどうしますか?

理想的には、できるだけ早く修正版を更新することがベストですが、それが難しい場合もあります。脆弱なパッケージが複数のアプリケーションで使用されているため、依存関係が予想されにくい場合があります。この種のパッケージにパッチを適用または更新するには、広範囲かつ時間のかかるテストが必要になります。また、時には修正が提供されないこともあります。残りの選択肢は、脆弱なコンポーネントを持つ実行中のアプリケーションを停止することですが、論外でしょう。

現実には、組織は脆弱性のあるアプリケーションを実行し、リスクを評価し、可能であればそれを軽減しながら、どの項目に修正プログラムを適用するべきかを優先させようとします。それは果てしない作業です。

Aqua vShiled™で解決

Aqua vShield は、コンテナイメージで検出された既知の脆弱性を補完するコントロールを提供する新しい機能です。これは、自動検知型のランタイムセキュリティポリシーまたは「仮想パッチ適用」メカニズムで、 その脆弱性を利用した攻撃を防ぎます。これによってイメージ内のコードが変更されることはなく、開発者による対応も必要はありません。

Aqua vShieldは、シールドされた脆弱性が悪用されそうになった場合に、それをセキュリティチームに知らせ、防ぐことが可能となります。(詳細は後述) これにより、組織は既知の脆弱性が悪用されるリスクを軽減し、より効率的な方法でのパッチ適用を優先させることができます。

ほとんどの組織では、ビルドしたイメージに脆弱性が発見されます。それらは開発者に報告され、修正の猶予期間が設けられます。Aqua vShieldは、アプリケーションが公開されているその期間中のリスクを軽減します。

多くの場合、特定の重大度の脆弱性を持つコンテナの実行は認められなかったり、厳しい期限内にそれらを修正することを要求します。しかし、多くのセキュリティ担当者は、脆弱性の悪用から保護するための手段として代替案も受け入れています。Aqua vShieldを利用すればその要件を満たすことができます。

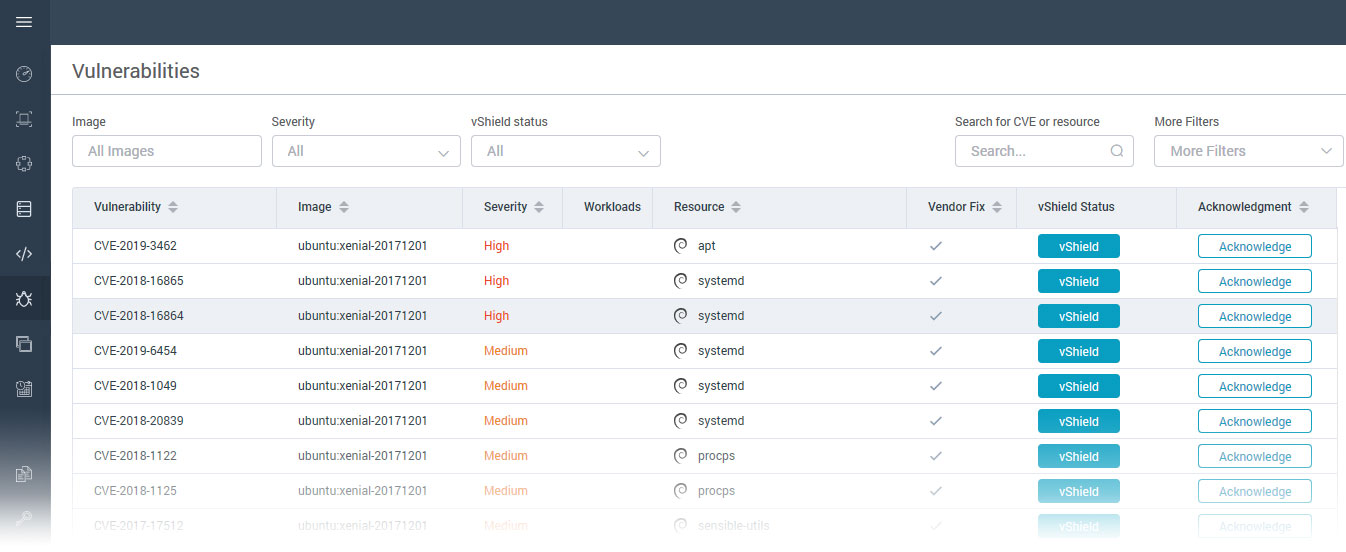

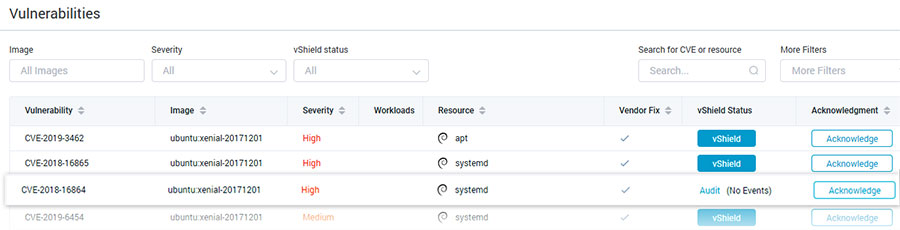

脆弱性が影響を与える潜在的なコンポーネントと潜在的な攻撃経路に応じて、Aqua vShieldは実行時にさまざまなリソースへのアクセスを検出またはブロックできます。たとえば、脆弱なネットワークプロトコル、特定のファイルへのアクセス、脆弱なパッケージの使用、または悪用に必要なその他の機能に対して実行されます。

Aqua vShieldは新たに発見された脆弱性に対して自動的に生成され、Aquaセキュリティ調査チームによってレビューおよび管理されます。チームは脆弱性の悪用を軽減するための新しい方法を見つけ、常にvShieldsの正確さを向上させています。修正されていない脆弱性を迅速に軽減する必要がある場合、チームはそれをカバーするために特定のvShieldを優先度を上げて対応することできます。

Aqua vShieldの適用方法

Aqua vShieldを利用してCVEを軽減する流れは以下のとおりです。

1.新しいCVEが発見される。

2.CVEは スキャン中にコンテナイメージコンポーネント内で識別されます。

3.Aquaはこの特定のCVEに適したvShieldを識別します。これは脆弱性スキャンの結果に表示されます。

4.ボタンをクリックしてvShieldを有効にします。

5.脆弱性のあるコンポーネントは 、実行環境への影響を知るために、制御せずに、悪用の試みの可能性があるかどうか監査モードで監視されます。

6.vShieldは、実行中のコンテナへの潜在的な影響について必要な学習時間に達すると、自動的に強制モードに移行します(この際に強制モードに移行しても問題はないと判断されています)。イメージにパッチが適用されると、パッチが適用された脆弱性に対するvShieldは自動的に削除されます。

自動削除およびスケジューリングツールは、脆弱性の管理とプロセスの効率化に必要な時間を最適化するのに役立ちます。

まとめ

Aqua vShieldは、修正を適用して脆弱なイメージを更新できるまで、セキュリティ担当者にこれらの脆弱性の悪用の試みを検出および防止する機能を提供することで、既知の脆弱性によるリスクを軽減します。また、修正やパッチの適用プロセスの優先順位付けと自動化に役立つ貴重なツールも提供し、セキュリティ担当者がAqua vShieldでカバーされている脆弱性を修正するためのより多くの「手段」を提供します。

Aqua vSheildの詳しい説明と脆弱性の軽減方法は以下入手ください。

Aqua vShieldはAqua CSP v4.2に含まれる機能です。